Privileged Access Management

Zugriff verwalten. Audittätigkeit. Reaktion auf Vorfälle. ALL-IN-ONE

Die Herausforderung

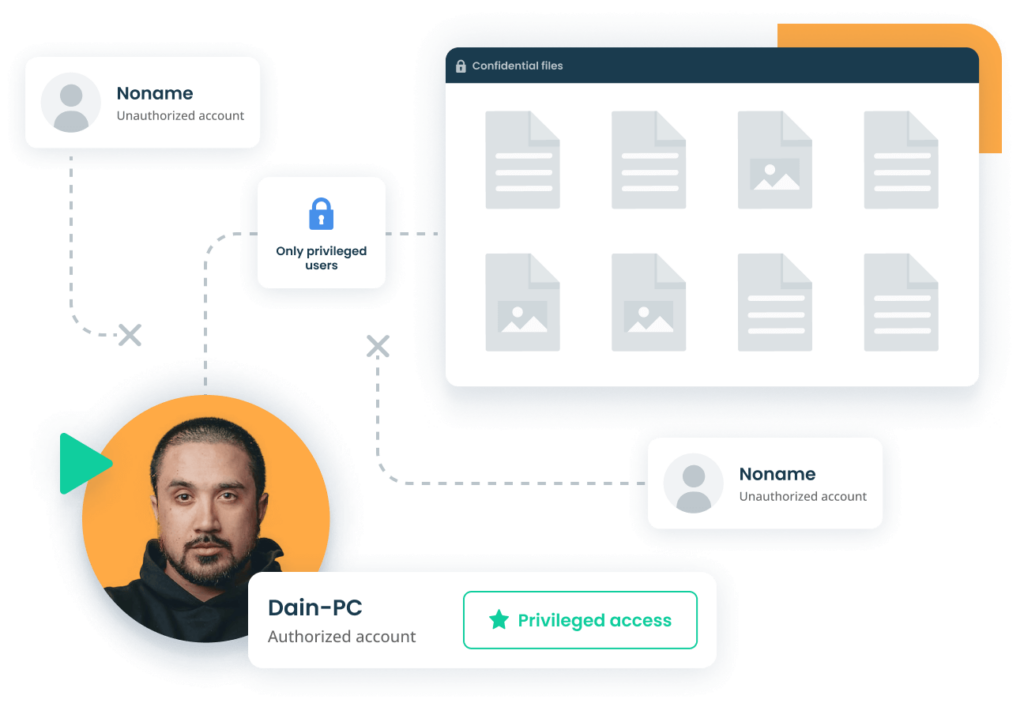

Unkontrollierte Zugriffsrechte sind gefährlich. Mit dem Privileged Access Management (PAM) von Ekran System erhalten Sie die notwendigen Kontrollen, um die größten Herausforderungen zu meistern:

- Sichern Sie kritische Endpunkte

- Vollständige Übersicht über alle privilegierten Konten

- Granulare Kontrolle der Zugriffsberechtigungen

- Überwachung und Prüfung privilegierter Aktivitäten

- Sicherstellung der Compliance

Das Ekran-System hilft Unternehmen dabei

Abschreckung von Insider-Bedrohungen

Vollständiger Schutz kritischer Vermögenswerte

Audits zur Cybersicherheit bestehen

Zugang zu maximalen PAM-Funktionen zu einem günstigen Preis

Ekran System Lösungen für die Verwaltung von privilegiertem Zugang

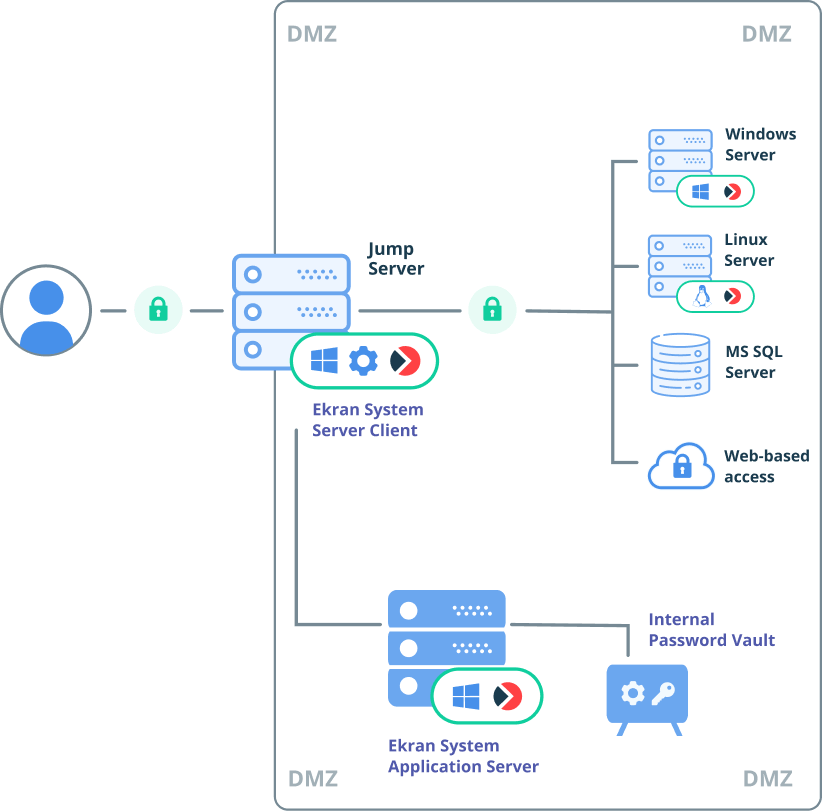

Die PAM-Funktionen von Ekran System wurden nach folgenden Kriterien entwickelt NIST-Empfehlungen. Durch die Verwaltung von RDP-Sitzungen, die auf Ihren Jump-Servern initiiert werden, können Sie damit einen sicheren Fernzugriff auf kritische Endpunkte gewährleisten.

Mit den PAM-Funktionen in Ekran System können Sie:

- Den Zugang zu Ihrer Active Directory-Umgebung sowie zu Linux/Unix- und Windows-Endpunkten sichern

- Ihren webbasierten Zugang sichern

- Endpunkte spezifizieren, auf die bestimmte privilegierte Benutzer zugreifen können

- Den Zeitraum begrenzen, für den der Zugriff gewährt wird

- Verteilen Sie temporäre Anmeldeinformationen an bestimmte Benutzer und Gruppen

- Automatische Generierung, Verschlüsselung und Verwaltung der Zugangsdaten von privilegierten Benutzern

Sie können die PAM-Funktionen von Ekran System auch nutzen, um den sicheren Fernzugriff auf Ihre kritischen Endpunkte für Drittanbieter, Auftragnehmer und entfernte Mitarbeiter zu gewährleisten.

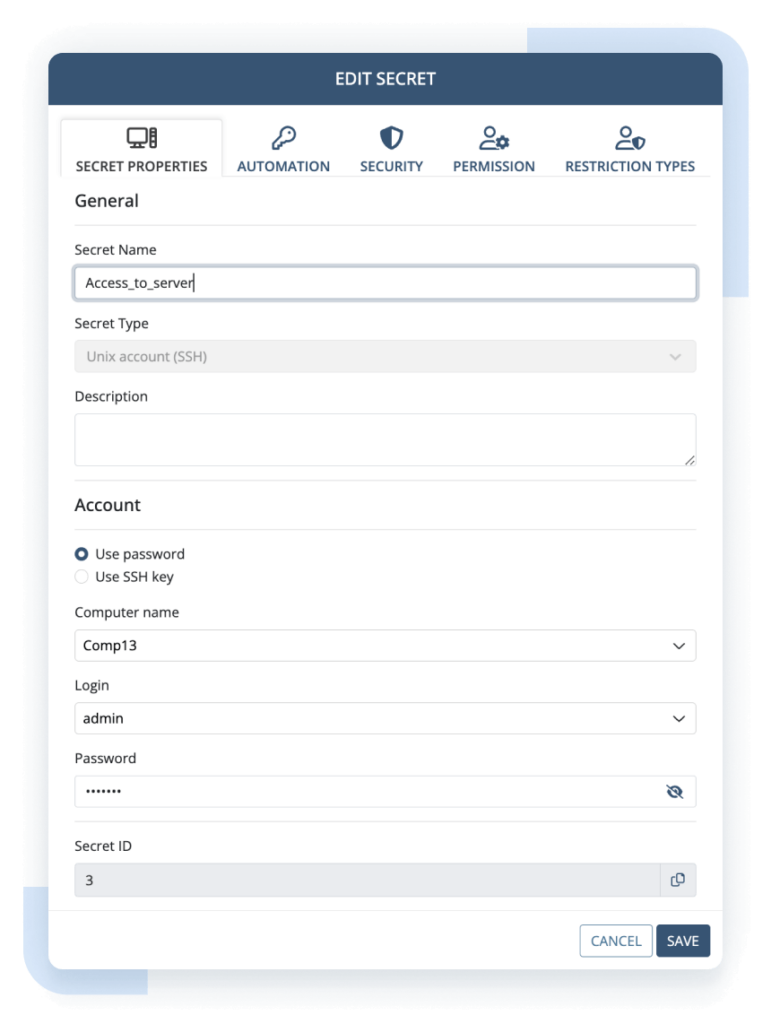

Vergessen Sie die Notwendigkeit, eine extra-privilegierte Passwortverwaltungssoftware einzusetzen. Ekran System enthält eine hochentwickelte Lösung für die Verwaltung privilegierter Passwörter mit allen Funktionen, die Sie für die ordnungsgemäße Handhabung und den Schutz Ihrer Geheimnisse benötigen:

- Password Vault für die sichere Speicherung und Weitergabe von Geheimnissen

- Automatisierte und manuelle Passwortrotation für Windows- und AD-Konten

- Rollenbasierte Zugriffskontrolle

- SSH-Schlüsselverwaltung

- Passwortverwaltung für gemeinsam genutzte Konten (Windows, Linux)

- Passwortverwaltung für Webkonten

Ekran System bietet Datenverschlüsselung auf militärischem Niveau und verwendet ausschließlich FIPS 140-2-konforme Verschlüsselungsalgorithmen. Alle Daten und Verbindungen, einschließlich der Anmeldeinformationen für privilegierte Konten und Client-Server-Verbindungen, werden mit AES-256-Schlüsseln und einem RSA-1024- oder RSA-2048-Algorithmus verschlüsselt.

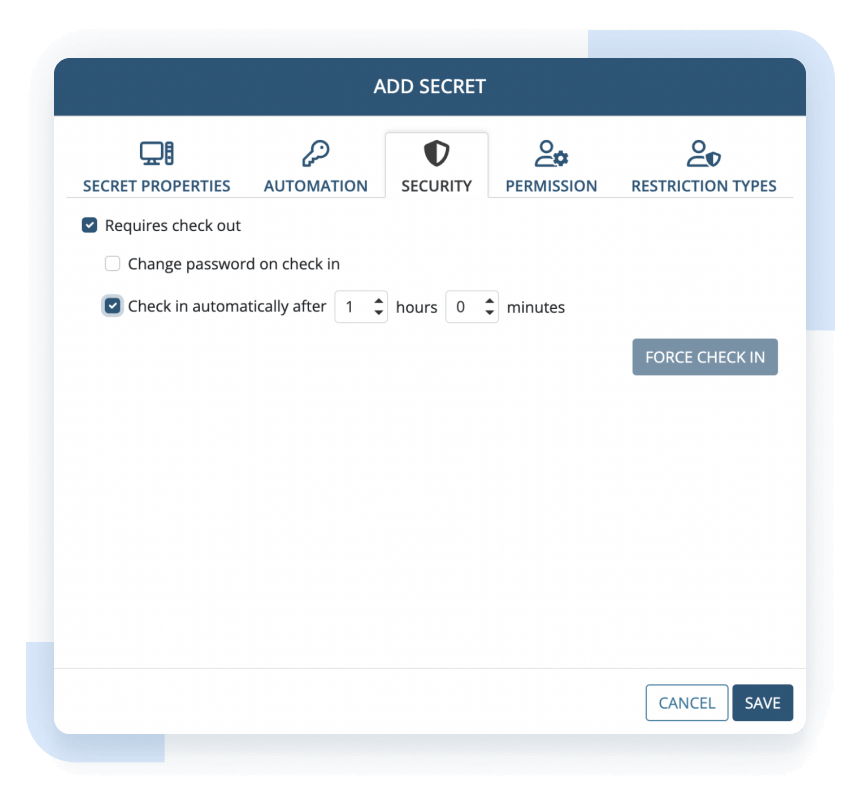

Erhalten Sie zusätzliche Kontrolle über privilegierte Konten, indem Sie verhindern, dass mehr als ein Benutzer gleichzeitig auf ein Geheimnis zugreifen kann, indem Sie optional die Zeit begrenzen, in der Benutzer auf Geheimnisse zugreifen können, und vieles mehr.

Wenn sich ein Benutzer bei einem bestimmten Geheimnis anmeldet, wird dessen Passwort aus dem Tresor ausgecheckt, so dass kein anderer Benutzer es verwenden kann. Wenn der Benutzer die Nutzung des Geheimnisses beendet, wird das Passwort wieder in den Tresor eingecheckt und ist somit für andere Benutzer wieder verfügbar.

Passwort-Checkout-Funktionen von Ekran System können Sie:

- Automatisches Einchecken des Passworts eines Geheimnisses nach einer bestimmten Zeitspanne

- Automatisches Drehen eines Passworts, wenn ein Benutzer es nicht mehr verwendet

- Das Passwort jederzeit zwangsweise einchecken, um die Verbindung des Benutzers mit dem Geheimnis sofort zu trennen

- Verfolgung der Benutzer, die derzeit Geheimnisse mit ausgecheckten Passwörtern verwenden

Verwenden Sie die Funktion zum Auschecken von Kennwörtern, um Geheimnisse zu verfolgen, die Verantwortlichkeit von Benutzern mit gemeinsamen Konten zu erhöhen und die Sicherheit in Ihrem Unternehmen zu verbessern.

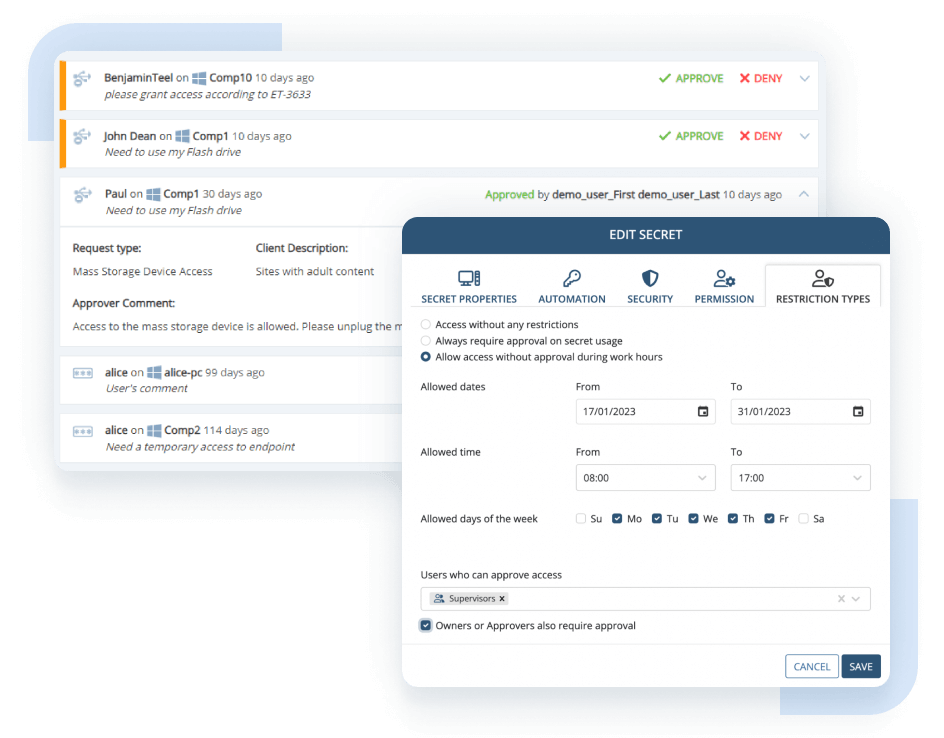

Minimieren Sie Cybersicherheitsrisiken und kontrollieren Sie die Anzahl der gleichzeitig aktiven Konten mit den Just-in-Time-PAM-Funktionen von Ekran System:

- Manuelle Zugriffsgenehmigung zur Festlegung, wer wann auf was zugreifen darf

- Einmalige Passwörter (OTP) zur Sicherung des temporären Zugriffs auf bestimmte Endpunkte, einschließlich des Zugriffs im Notfall

- Integration mit führenden Ticketing-Systemen wie SysAid und ServiceNow zur Gegenprüfung und Validierung der Gründe für privilegierte Zugriffsanfragen

- Zeitbasierte Benutzerzugriffsbeschränkungen zur Verbesserung des Schutzes kritischer Daten und Systeme

Überwachen, Aufzeichnen und Verwalten von Benutzeraktivitäten in allen Sitzungen, die mit temporären Anmeldeinformationen gestartet werden.

Verstärken Sie den Schutz Ihrer kritischen Ressourcen mit dem Zwei-Faktor-Authentifizierungstool (2FA) von Ekran System. Dieses Tool ist Teil unseres umfangreichen Angebots an Funktionen des Identitäts- und Zugangsmanagements.

Das Multi-Faktor-Authentifizierungstool von Ekran System verbessert den Prozess der Benutzerüberprüfung durch die Kombination von Benutzeranmeldedaten und zeitbasierten Einmalpasswörtern. Diese Lösung zur Verwaltung privilegierter Identitäten ist in jeder Ekran System-Lizenz enthalten und läuft auf Windows Server sowie Windows- und macOS-Endpunkten.

Die Überwachung ist ein wesentlicher Bestandteil der Verwaltung privilegierter Konten. Mit Ekran System können Sie alle privilegierten Sitzungen auf Endpunkten kontinuierlich überwachen, aufzeichnen und prüfen.

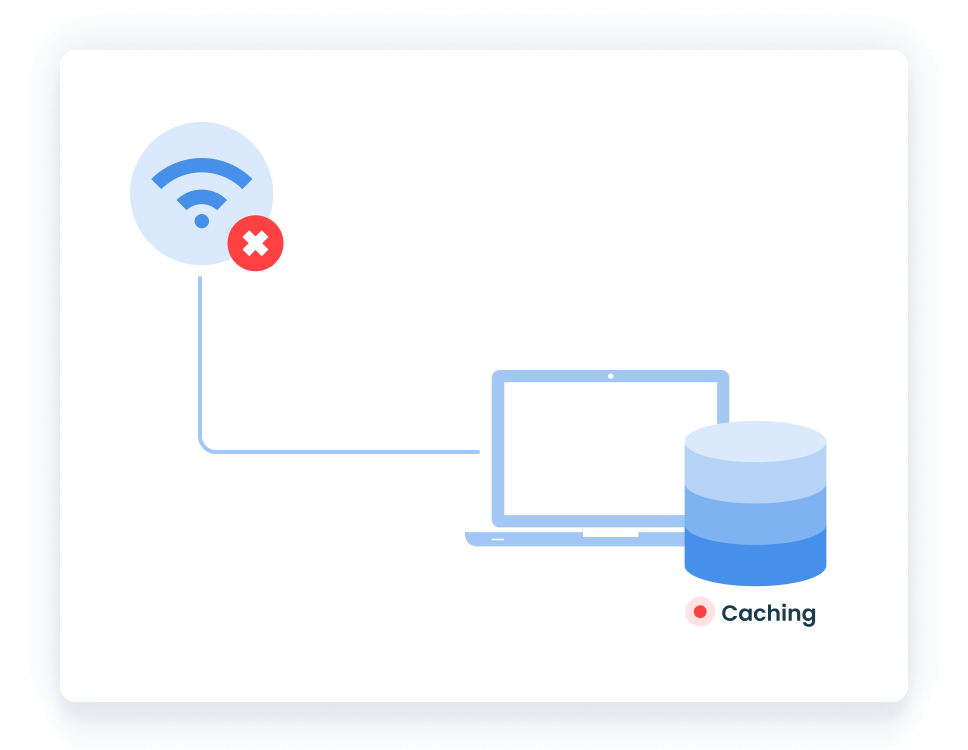

Wenn eine Serververbindung vorübergehend eingeschränkt ist oder verloren geht, zeichnet der leichtgewichtige Ekran System Client die Sitzung im Offline-Modus weiter auf. Sobald die Verbindung wiederhergestellt ist, werden alle Informationen auf den Ekran System Application Server hochgeladen.

Darüber hinaus kann Ekran System automatisch eine Vielzahl von Berichten über die Benutzeraktivität erstellen, so dass Sie einen genauen Überblick über jede Benutzeraktion erhalten und die gesamte Benutzeraktivität analysieren können.

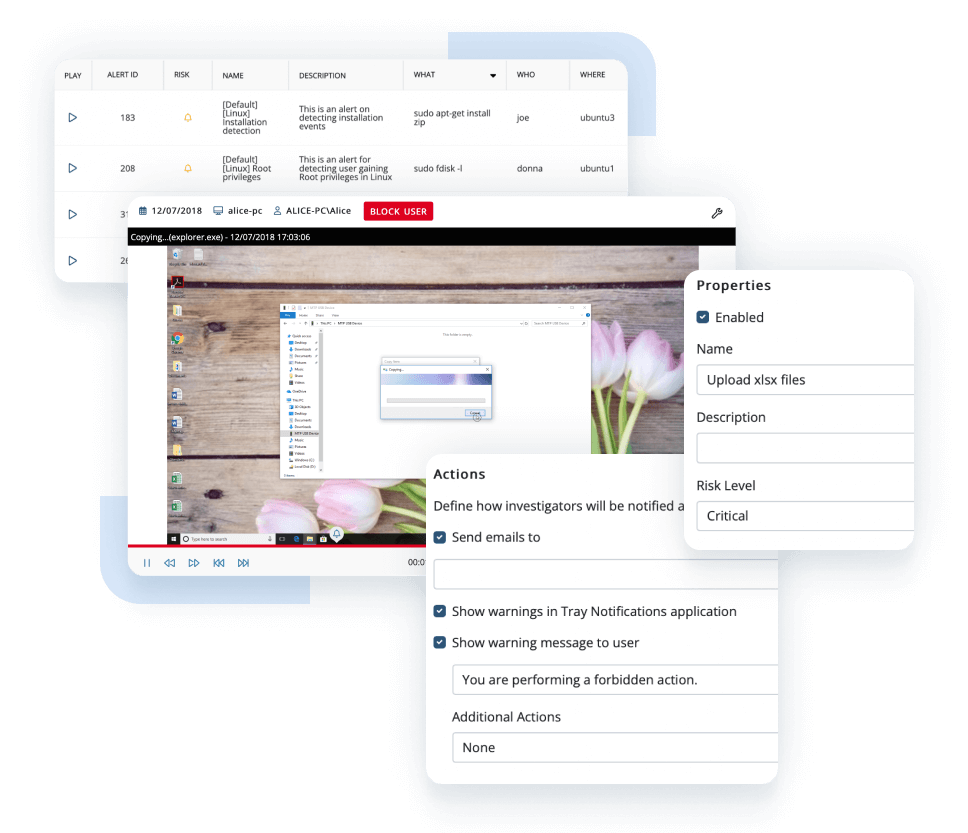

Aktivieren Sie die proaktive Überwachung privilegierter Aktivitäten mit Hilfe des Warnsystems von Ekran System.

Nutzen Sie unsere umfangreiche Bibliothek mit Vorlagenregeln oder legen Sie benutzerdefinierte, gezielte Warnmeldungen fest, um abnormales Benutzerverhalten zu erkennen. Blockieren Sie Benutzer, beenden Sie Anwendungen und senden Sie Echtzeit-Benachrichtigungen, um den Missbrauch von privilegierten Zugängen nahezu in Echtzeit zu erkennen.

Für jeden Alarm können Sie optional eine automatische Reaktion auf einen Vorfall festlegen, die zusammen mit der Benachrichtigung des Sicherheitspersonals ausgeführt wird: Anzeige einer Warnmeldung an den Benutzer, Beenden einer Anwendung oder Sperren des Benutzers.

Zugriff verwalten. Audittätigkeit. Reaktion auf Vorfälle

Sehen Sie sich einen 6-minütigen Überblick über die Insider Risk Management-Lösung von Ekran System an, in dem die Zugriffsverwaltung, die Überwachung von Benutzeraktivitäten, die Analyse des Benutzerverhaltens, die Überwachung von Mitarbeitern und die Erkennung von Insider-Bedrohungen vorgestellt werden.

Ekran System® verwaltet den privilegierten Zugang zur Gewährleistung der Konformität

Die Sicherstellung eines angemessenen Niveaus der Verwaltung privilegierter Konten und des Zugriffsmanagements ist eine der Hauptanforderungen der wichtigsten Compliance-Vorschriften und -Standards. Mit der Sicherheitslösung für die Verwaltung privilegierter Zugriffe von Ekran System können Sie die Compliance-Anforderungen problemlos erfüllen:

Holen Sie sich den größten Nutzen für Ihr Unternehmen mit anderen Funktionen von Ekran System

Übersicht über den Passwort-Manager vom Technologiepartner von Ekran System

Sehen Sie sich den Videobericht unseres Partners UBX Cloud an, der zeigt, wie der Passwort-Manager des Ekran-Systems mit dem Verbindungsmanager zusammenarbeitet, um die Verwaltung privilegierter Konten zu optimieren.

Unterstützte Plattformen

Ekran-System-Integrationen

Das Privileged Access Management von Ekran System lässt sich problemlos in Ihre bestehende Infrastruktur integrieren, einschließlich führender SIEM- und Ticketing-Systeme.

Fallstudien

Was unsere Kunden sagen

Sie haben

sich für die Insider-Risikomanagement-Plattform von Ekran System entschieden

FAQ

Privileged Access Management (PAM) ist eine Reihe von Cybersicherheitsrichtlinien, -prinzipien und -tools, mit denen Sie die Zugriffsrechte von privilegierten Benutzern verwalten können. Durch den Einsatz einer Lösung zur Verwaltung privilegierter Zugriffe können Sie konfigurieren, welche Benutzer auf welche Ressourcen zugreifen dürfen, sensible Daten vor unbefugtem Zugriff schützen und Sicherheitsvorfälle erkennen und verhindern.

Die Verwaltung privilegierter Zugriffe kann Ihnen dabei helfen, Cybersicherheitsrisiken wie Datendiebstahl, Datenlecks und -missbrauch, Unternehmensspionage und Diebstahl von Zugangsdaten zu verhindern. Die Bereitstellung eines PAM-Toolsets ist auch für Unternehmen wichtig, die Gesetze, Standards und Vorschriften zur Cybersicherheit wie HIPAA, PCI DSS und NIST SP 800-53 einhalten müssen. Der Schutz des Benutzerzugriffs ist ein wesentlicher Bestandteil der Compliance.

Sowohl PAM als auch IAM helfen bei der Verwaltung des Benutzerzugriffs, weisen jedoch zahlreiche Unterschiede auf:

- PAM kontrolliert nur privilegierte Konten, während IAM auf alle Konten angewendet werden kann.

- PAM garantiert, dass die Benutzer nur auf die Ressourcen zugreifen, für die sie Zugriffsrechte haben. IAM stellt sicher, dass sich nur die richtigen Personen bei den Systemen einer Organisation anmelden.

- IAM überprüft die Identitäten der Benutzer, bevor der Zugriff auf die Ressourcen einer Organisation gewährt wird. PAM überprüft die Anmeldedaten der Benutzer, bevor der Zugriff gewährt wird.

Zur Einhaltung gesetzlicher Vorschriften müssen Unternehmen oft sowohl PAM- als auch IAM-Tools einsetzen, um den bestmöglichen Schutz zu gewährleisten. Ekran System bietet Ihnen PAM und IAM-Werkzeuge in einer einzigen Lösung.

Das Hauptziel des Einsatzes eines PAM-Systems besteht darin, die sensiblen Daten eines Unternehmens vor unberechtigtem Zugriff zu schützen. Mit PAM können Sie sicherstellen, dass privilegierte Benutzer nur auf die Ressourcen zugreifen, die sie für ihre Arbeit benötigen. Außerdem alarmiert es die Sicherheitsverantwortlichen, wenn Benutzer etwas Verdächtiges mit sensiblen Daten tun.

PAM ist sowohl für den Schutz vor Insider-Bedrohungen wie Datendiebstahl und Unternehmensspionage als auch für den Schutz vor Angriffen von außen wie Hackerangriffen, Diebstahl von Zugangsdaten und Social Engineering nützlich.

Durch den Einsatz einer PAM-Lösung kann ein Unternehmen:

- Schutz der gespeicherten sensiblen Daten

- Entschärfung möglicher Bedrohungen durch Insider und Outsider

- Verhindert, dass privilegierte Benutzer Sicherheitsrichtlinien verletzen, ohne ihre Produktivität zu beeinträchtigen

- Verbessert die Einhaltung von Cybersicherheitsanforderungen

Nein. Die Verwaltung des privilegierten Zugangs ist in unsere Lösung für das Management von Insiderrisiken integriert.

Ekran System enthält auch Werkzeuge für:

- Überwachung der Benutzeraktivitäten

- Identitätsmanagement

- Warnungen über verdächtige Benutzeraktionen

- Verbesserte Kontrolle und Berichterstattung

All diese Funktionen unterstützen Ihr Sicherheitsteam beim Schutz sensibler Daten durch effiziente Überwachung und Kontrolle der Benutzeraktivitäten.

Mit der PAM-Lösung von Ekran System können Sie Fernzugriffsrechte genauso einfach verwalten wie die Zugriffsrechte von internen Mitarbeitern. Sie können Zugriffsrechte für Remote-Benutzer konfigurieren, ihre Anmeldedaten und Geheimnisse verwalten, ihre Aktivitäten überprüfen, Zugriffsanfragen und Interaktionen mit sensiblen Daten überwachen usw.

Ekran System ist sehr flexibel, was die Konfiguration der Zugriffsrechte angeht. Zum Beispiel können Sie:

- Einmalige Zugangskonfiguration für einen Benutzer erstellen

- Konfigurieren von Benutzerrollen und Zuweisen dieser Rollen an Benutzergruppen

- Erlauben Sie den Zugang zu sensiblen Ressourcen für eine bestimmte Zeitspanne

- Und noch mehr

Unsere PAM-Lösung lässt sich leicht anpassen. Außerdem ist unser Support-Team immer bereit, Ihnen bei Anpassungen und allen anderen Fragen zu helfen.

Sie können das Prinzip der geringsten Privilegien mit Hilfe der folgenden Funktionen des Ekran-Systems umsetzen:

- Granulare Konfiguration von Zugriffsrechten für privilegierte Benutzer, damit diese nur mit den Ressourcen interagieren können, die sie benötigen

- Rekonfigurieren Sie die Zugriffsrechte der Benutzer zu jedem Zeitpunkt mit wenigen Klicks

- Zugriff auf die sensibelsten Ressourcen für einen bestimmten Zeitraum gewähren

Um JIT zu implementieren, können Sie auch diese Funktionen zur Verwaltung des privilegierten Zugriffs nutzen:

- Einmalige Passwörter, die den Benutzern nur bei Bedarf und für einen begrenzten Zeitraum Zugang gewähren

- Manuelle Zugriffsgenehmigung, die für die Kontrolle des Zugriffs auf die am meisten gesicherten Ressourcen nützlich ist

Ekran System unterstützt eine Hochverfügbarkeits-Modus basierend auf einem Microsoft Failover-Cluster. Er ist so konzipiert, dass bei einem Ausfall des Ekran System Servers eine andere Serverinstanz diesen ohne Datenverlust oder Neuinstallation ersetzen kann. Um die Verfügbarkeit zu erhöhen, können Sie einen Load-Balancer-Cluster für den AppServer erstellen oder einen MS SQL-Cluster einsetzen.

Benutzeranmeldedaten und andere Geheimnisse mit dem Advanced Encryption Standard (AES) 256. Diese Geheimnisse werden in einer SQL-Datenbank gespeichert, die sich auf einem separaten Rechner befinden kann.

Wir verwenden die Verschlüsselung auch zum Schutz der ursprünglichen Vektoren für zeitbasierte Einmalpasswörter, Überwachungsaufzeichnungen, exportierte forensische Daten und Passwörter interner Ekran-System-Benutzer. Mehr über die Verschlüsselungsmechanismen des Ekran Systems erfahren Sie in unserer Dokumentation.

Wir haben Schritt-für-Schritt-Anleitungen für den Einsatz von Ekran System in Form von Agenten oder Jump-Server-Instanzen vorbereitet. Die Dokumentation enthält auch Anweisungen zur Konfiguration der Ekran System-Komponenten.

Wenn Sie weitere Fragen zu unseren Tools für die Verwaltung des privilegierten Zugangs haben, können Sie sich gerne an unser Support-Team wenden.

Blog Spotlight

Sprechen wir über Ihre Datenschutz-Anforderungen

Setzen Sie sich mit unserem Team in Verbindung, um zu erfahren, wie unsere Software für das Management von Insider-Risiken die Daten Ihres Unternehmens vor Risiken schützen kann, die durch menschliche Faktoren verursacht werden. Vereinbaren Sie einen Gesprächstermin mit uns zu einem Zeitpunkt, der Ihnen am besten passt, und lassen Sie uns herausfinden, wie wir Ihnen helfen können, Ihre Sicherheitsziele zu erreichen.