Gestión De Acceso Privilegiado

Gestiona el acceso. Audita la actividad. Responde ante incidentes. TODO EN UNO

El Reto

Los privilegios sin control son peligrosos. Con la gestión de acceso privilegiado (PAM) de Ekran, obtienes los controles necesarios para abordar los más grandes retos:

- Asegura los puntos de conexión críticos

- Obtén visibilidad absoluta de todas las cuentas privilegiadas

- Controla minuciosamente los permisos de acceso

- Audita y monitorea la actividad privilegiada

- Asegura el cumplimiento

Ekran System ayuda a las empresas a

Impedir las amenazas internas

Proteger completamente los activos críticos

Superar fácilmente las auditorías de ciberseguridad

Acceder a las máximas funciones de PAM a un precio razonable

Soluciones de Gestión de Acceso Privilegiado (PAM) de Ekran System

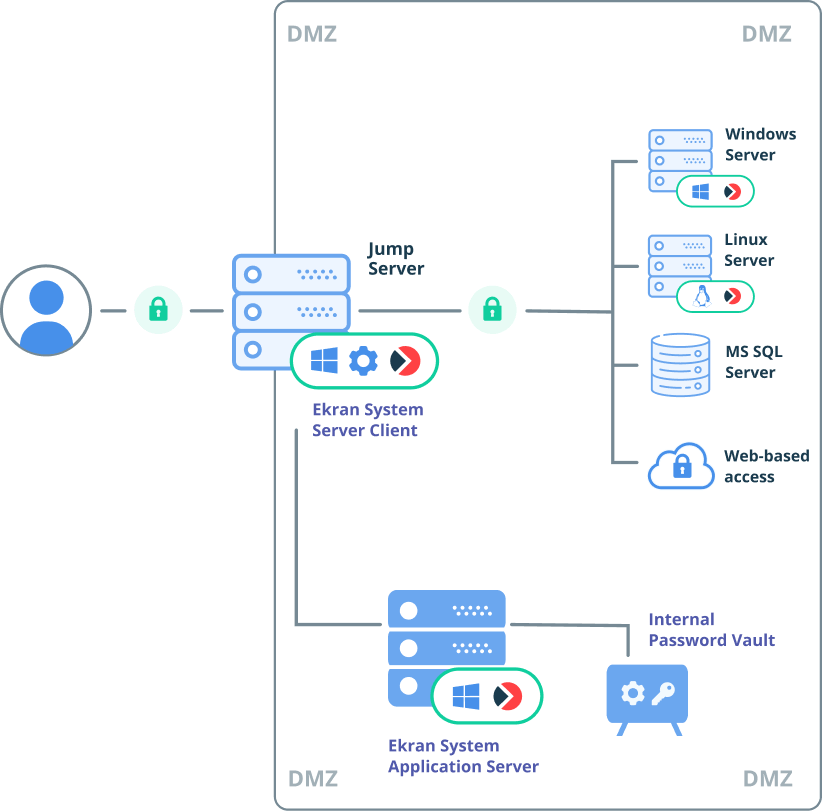

Las funciones de PAM de Ekran System se crearon conforme a las recomendaciones del Instituto Nacional de Normas y Tecnología (NIST, por sus siglas en inglés). Al gestionar las sesiones de escritorio remoto (RDP, por sus siglas en inglés) en tus servidores de salto, puedes utilizarlas para garantizar un acceso remoto seguro a los puntos de conexión críticos.

Con las funciones de PAM de Ekran System, podrás:

- Proteger el acceso a tu entorno de Active Directory (AD) y a los puntos de conexión de Linux/UNIX y Windows

- Proteger tu acceso basado en la web

- Especificar puntos de conexión a los que pueden acceder ciertos usuarios privilegiados

- Limitar el tiempo durante el cual se concede el acceso

- Otorgar credenciales temporales a usuarios y grupos específicos

- Generar, cifrar y gestionar las credenciales de los usuarios privilegiados de forma automática

También puedes utilizar las funciones de PAM de Ekran System para garantizar el acceso remoto seguro a tus puntos de conexión críticos para los proveedores externos, contratistas y empleados remotos.

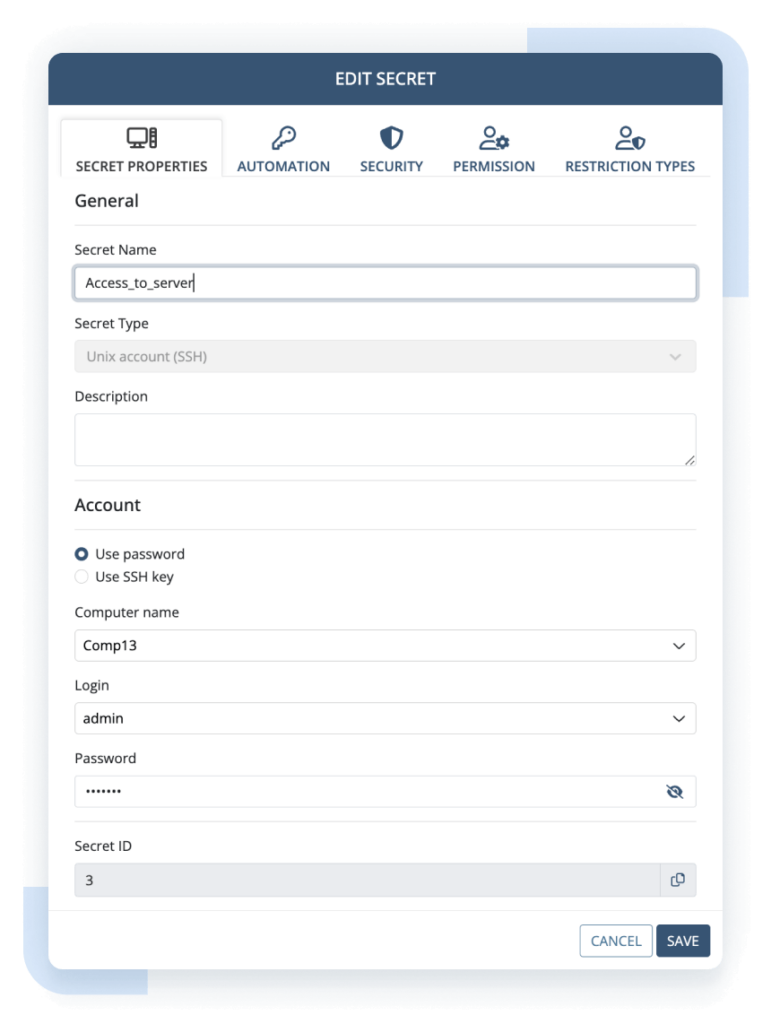

Olvídate de tener que implantar software de gestión de contraseñas sumamente privilegiadas. Ekran System incluye una sofisticada solución de gestión de contraseñas privilegiadas con todas las funciones que necesitas para manejar y proteger tus secretos adecuadamente:

- Bóveda de Contraseñas para almacenar y transmitir los secretos de forma segura

- Rotación automatizada y manual de contraseñas para las cuentas Windows y AD

- Control de acceso basado en roles (RBAC, por sus siglas en inglés)

- Gestión de claves SSH (Secure SHell)

- Gestión de contraseñas para cuentas compartidas (Windows, Linux)

- Gestión de contraseñas de cuentas web

Ekran System proporciona cifrado de datos de grado militar y solo utiliza algoritmos de cifrado conformes con la publicación 140-2 del Estándar Federal de Procesamiento de Información (FIPS, por sus siglas en inglés). Todos los datos y las conexiones, incluyendo las credenciales de cuentas privilegiadas y las conexiones cliente/servidor, están cifradas con claves del estándar de cifrado avanzado (AES, por sus siglas en inglés) 256 y un algoritmo RSA-1024 o RSA-2048.

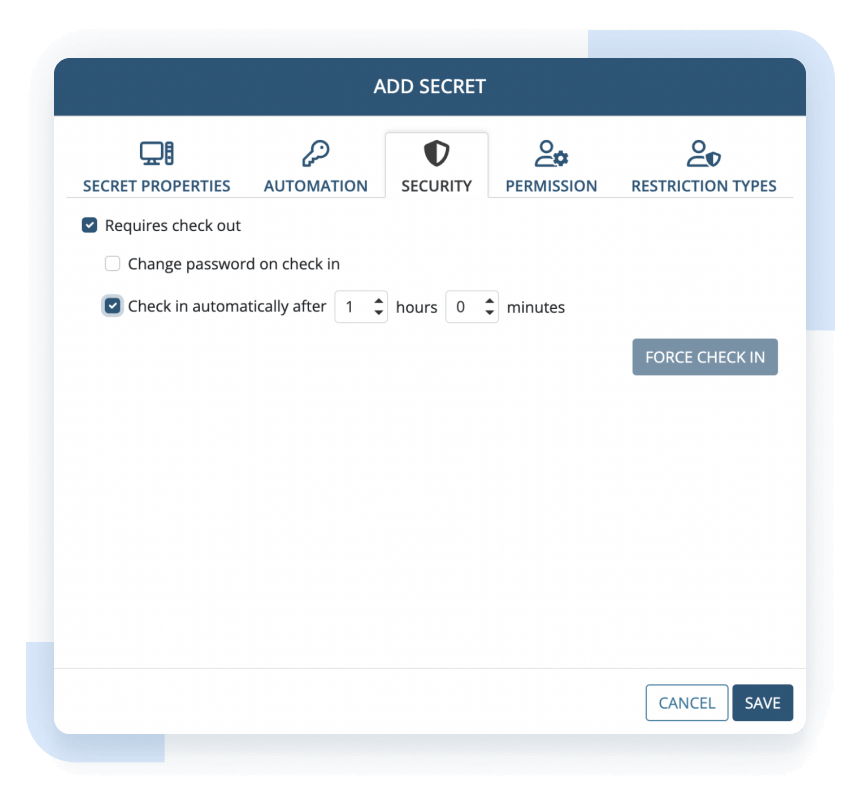

Obtenga un control adicional sobre las cuentas privilegiadas impidiendo que más de un usuario acceda a la vez a cualquier secreto, limitando opcionalmente el tiempo durante el cual los usuarios pueden acceder a los secretos, y mucho más.

Cuando un usuario accede a un secreto concreto, su contraseña se extrae del almacén para que ningún otro usuario pueda utilizarla. Cuando el usuario termina de utilizar el secreto, la contraseña se registra de nuevo en el almacén y queda libre para otros usuarios.

Con las funciones de comprobación de contraseñas de Ekran System, puede:

- Comprobar automáticamente la contraseña de un secreto después de un periodo de tiempo especificado.

- Rotar automáticamente una contraseña después de que un usuario termine de utilizarla.

- Registrar forzosamente la contraseña en cualquier momento para desconectar inmediatamente al usuario del secreto.

- Realizar un seguimiento de los usuarios que están utilizando secretos con contraseñas registradas.

Utilice la función de comprobación de contraseñas para realizar un seguimiento de los secretos, aumentar la responsabilidad de los usuarios de cuentas compartidas y mejorar la seguridad en su organización.

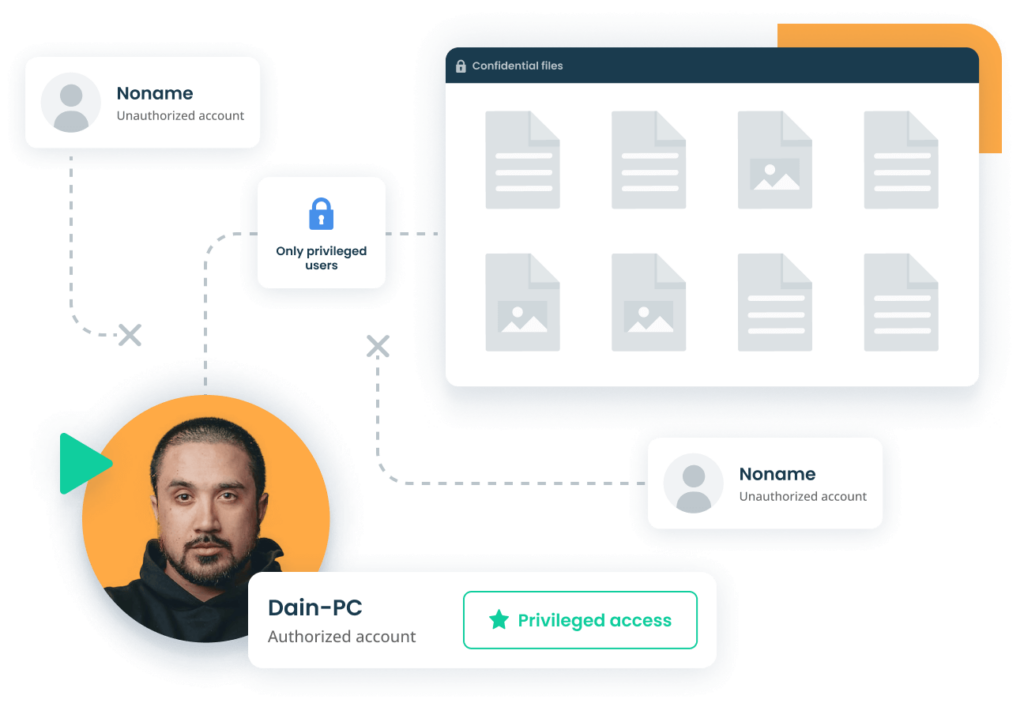

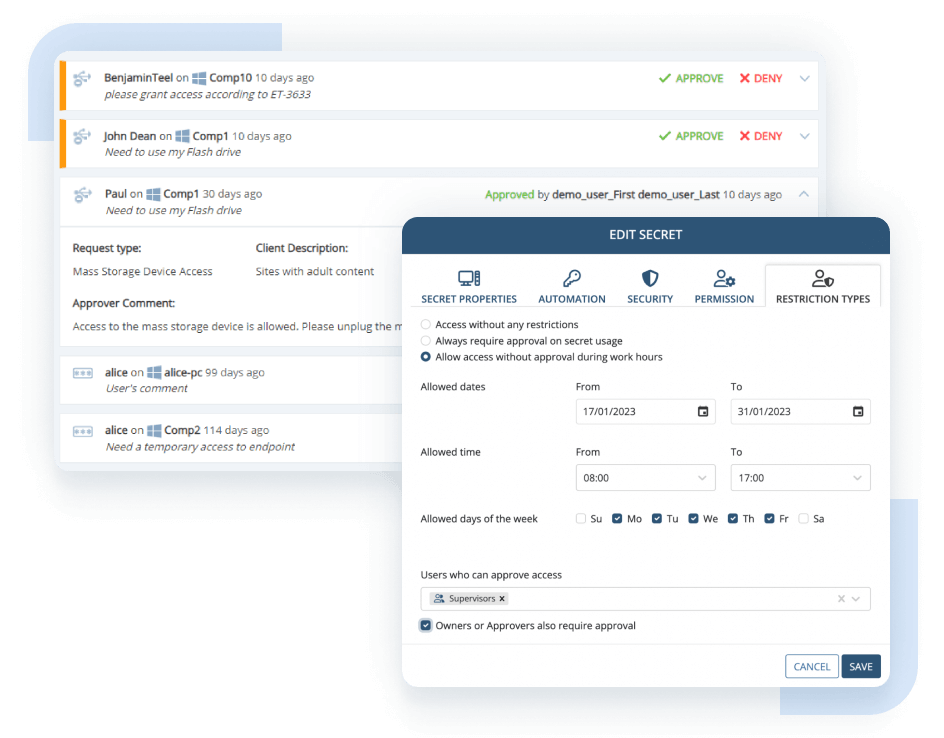

Minimiza los riesgos de ciberseguridad y controla el número de cuentas activas simultáneamente con las funciones PAM Justo a Tiempo (JIT, por sus siglas en inglés) de Ekran System:

- Aprobación manual de acceso para determinar quién puede acceder a qué y cuándo.

- Contraseñas de un solo uso (OTP, por sus siglas en inglés) para asegurar el acceso temporal a puntos de conexión específicos, incluyendo el acceso de emergencia.

- Integración con los principales sistemas de ticketing, incluyendo SysAid y ServiceNow, para cotejar y validar los motivos de las solicitudes de acceso privilegiado.

- Restricciones de acceso del usuario basadas en el tiempo para mejorar la protección de los datos y sistemas críticos.

Monitorea, graba y gestiona la actividad del usuario en todas las sesiones iniciadas con credenciales temporales.

Fortalece la protección de tus activos críticos con la herramienta de autenticación de dos factores (2FA, por sus siglas en inglés) de Ekran System. Esta herramienta forma parte de nuestro rico conjunto de funciones de gestión de identidades y accesos.

La herramienta de autenticación de múltiples factores de Ekran System mejora el proceso de verificación del usuario al combinar las credenciales del usuario con contraseñas de un solo uso basadas en el tiempo. Esta solución de gestión de identidades privilegiadas está incluida en todas las licencias de Ekran System y puede ejecutarse en Windows Server y en puntos de conexión de Windows y macOS.

El monitoreo es una parte esencial de la gestión de cuentas privilegiadas. Con Ekran System, puedes monitorear, grabar y auditar todas las sesiones privilegiadas en puntos de conexión continuamente.

Si una conexión al servidor se limita o se pierde temporalmente, el liviano Ekran System Client seguirá grabando la sesión en modo fuera de línea. Una vez reestablecida la conexión, toda la información se subirá al Servidor de Aplicación de Ekran System .

Además, Ekran System puede generar automáticamente un gran conjunto de informes de actividad del usuario, permitiéndote ver cada acción del usuario de cerca y analizar su actividad general.

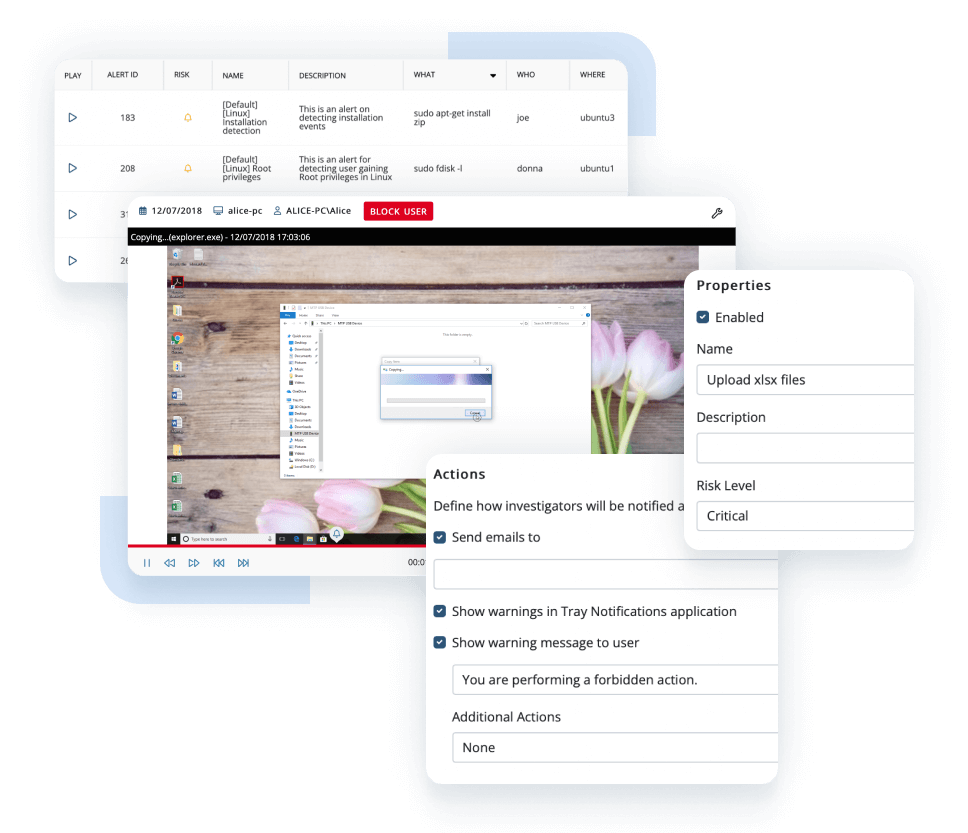

Habilita el monitoreo proactivo de la actividad privilegiada con la ayuda del sistema de alertas accionables de Ekran System.

Utiliza nuestra extensa biblioteca de plantillas de reglas o establece alertas focalizadas personalizadas para detectar comportamientos anormales de los usuarios. Bloquea usuarios, cierra aplicaciones, y envía notificaciones en tiempo real para identificar abusos de acceso privilegiado casi instantáneamente.

Para cada alerta, puedes asignar opcionalmente una acción automatizada de respuesta ante incidentes que se ejecutará junto con la notificación al personal de seguridad: muestra un mensaje de advertencia al usuario, cierra una aplicación o bloquea al usuario.

Gestiona el acceso. Audita la actividad. Responde ante incidentes

Vea una descripción general de 6 minutos de la solución de gestión de riesgos internos de Ekran System que muestra la gestión de accesos, la supervisión de la actividad de los usuarios, el análisis del comportamiento de los usuarios, la supervisión de los empleados y la detección de amenazas internas.

Ekran System® gestiona el acceso privilegiado para asegurar el cumplimiento

Uno de los principales requisitos de las regulaciones y las normas de cumplimento es la garantía de un nivel adecuado de gestión de cuentas y de acceso. Con la solución de seguridad de Ekran System para la gestión de acceso privilegiado, puedes cumplir fácilmente con los requisitos:

Obtenga el máximo valor para su empresa con otras funciones de Ekran System

Descripción general del Administrador de contraseñas por el socio tecnológico de Ekran System

Mire la reseña en video de nuestro socio UBX Cloud sobre cómo funciona el administrador de contraseñas de Ekran System junto con el administrador de conexiones para agilizar la administración de cuentas privilegiadas.

Plataformas compatibles

Integraciones Ekran System

La gestión de acceso privilegiado de Ekran System se integra con tu infraestructura actual, incluyendo los principales sistemas de gestión de eventos e información de seguridad (SIEM, por sus siglas en inglés) y de ticketing.

Estudios de caso

Lo que dicen nuestros clientes

Ellos eligieron

la plataforma de gestión de riesgos internos de Ekran System

Preguntas frecuentes (FAQ)

La gestión de acceso privilegiado, o PAM, es un conjunto de políticas, principios y herramientas de ciberseguridad que te permiten gestionar los derechos de acceso de los usuarios privilegiados. Al aplicar una solución de gestión de acceso privilegiado, puedes configurar qué usuarios pueden acceder a qué recursos, proteger los datos confidenciales contra los accesos no autorizados y detectar y prevenir incidentes de seguridad.

La gestión de acceso privilegiado puede ayudarte a prevenir los riesgos de ciberseguridad tales como el robo de datos, las filtraciones y el abuso, el espionaje corporativo y el robo de credenciales. La implantación de un conjunto de herramientas PAM también es importante para las organizaciones que necesitan cumplir con las leyes, normas y regulaciones de ciberseguridad como HIPAA, PCI DSS y la publicación especial 800-53 del NIST (SP 800-53, por sus siglas en inglés). La protección del acceso de los usuarios es una parte esencial del cumplimiento.

Aunque tanto PAM como IAM ayudan a gestionar el acceso del usuario, tienen muchas diferencias:

- PAM solo controla las cuentas privilegiadas, mientras que IAM se puede aplicar a todas las cuentas.

- PAM garantiza que los usuarios acceden solo a los recursos para los que tienen derechos de acceso. IAM asegura que solo las personas indicadas inician sesión en los sistemas de una organización.

- IAM verifica la identidad de los usuarios antes de brindarles acceso a los recursos de una organización. PAM comprueba las credenciales de los usuarios antes de darles acceso.

El cumplimiento normativo a menudo requiere que las organizaciones implanten tanto herramientas PAM como IAM para garantizar la mejor protección posible. Ekran System te proporciona herramientas IAM y PAM en una sola solución.

El principal objetivo de utilizar un sistema PAM es proteger los datos confidenciales de una organización contra los accesos no autorizados. PAM te ayuda a cerciorarte de que los usuarios privilegiados solo acceden a los recursos que necesitan para motivos laborales. También alerta a los oficiales de seguridad si los usuarios hacen algo sospechoso con datos confidenciales.

PAM es útil tanto para la protección contra amenazas internas, tales como el robo de datos y el espionaje corporativo, como para los ataques externos, como la piratería, el robo de credenciales y la ingeniería social.

Al implantar una solución PAM, una organización:

- Protege los datos confidenciales que almacena

- Mitiga las posibles amenazas internas y externas

- Previene que los usuarios privilegiados infrinjan las políticas de seguridad, sin afectar su productividad

- Mejora el cumplimiento de los requisitos de ciberseguridad

No. La gestión de acceso privilegiado está integrada en nuestra solución de gestión de riesgos internos.

Ekran System también incluye herramientas para:

- Monitoreo de la actividad del usuario

- Gestión de identidades

- Alertas sobre acciones sospechosas del usuario

- Presentación de informes y auditoría mejoradas

Todas estas funcionalidades ayudan a tu equipo de seguridad a proteger los datos confidenciales al supervisar y controlar eficazmente la actividad de los usuarios.

Con la solución PAM de Ekran System, puedes gestionar los privilegios de acceso remoto con la misma facilidad con la que gestionas los privilegios de acceso de los empleados internos. Puedes configurar los derechos de acceso de los usuarios remotos, gestionar sus credenciales y secretos, auditar su actividad, monitorear las solicitudes de acceso y las interacciones con datos confidenciales, etc.

Ekran System es altamente flexible en cuanto a la configuración de los derechos de acceso. Por ejemplo, te permite:

- Crear una configuración de acceso única para un usuario

- Configurar roles de usuario y asignar dichos roles a grupos de usuarios

- Conceder el acceso a recursos confidenciales durante un periodo de tiempo determinado

- ¡Y mucho más!

Nuestra solución PAM es fácil de personalizar. Además, nuestro equipo de soporte siempre está dispuesto a ayudar con las personalizaciones y con cualquier otra pregunta.

Puedes implementar el principio de privilegio mínimo utilizando las siguientes funciones de Ekran System:

- Configura minuciosamente los derechos de acceso de los usuarios privilegiados para permitirles interactuar solo con los recursos que necesitan

- Reconfigura los derechos de acceso de los usuarios en cualquier momento con un par de clics

- Brinda acceso a los recursos más confidenciales durante un periodo de tiempo establecido

Para implementar el JIT, también puedes utilizar estas funciones de gestión de acceso privilegiado:

- Contraseñas de un solo uso que solo le brindan acceso a los usuarios cuando lo necesitan y durante un período de tiempo limitado

- Aprobación manual de acceso, lo que resulta útil para controlar el acceso a los recursos más seguros

Ekran System admite un modo de alta disponibilidad basado en un clúster de conmutación por error de Microsoft. Está diseñado de tal forma que, si el servidor de Ekran System deja de funcionar, otra instancia de servidor puede sustituirlo sin pérdida de datos ni reinstalación. Para mejorar la disponibilidad, puedes crear un clúster de balanceo de carga para el AppServer o implementar un clúster de lenguaje de consultas estructuradas (SQL, por sus siglas en inglés) de Microsoft.

Ekran System cifra las credenciales de los usuarios privilegiados y otros secretos con AES-256. Estos secretos se almacenan en una base de datos SQL, que puede estar ubicada en una máquina independiente.

También utilizamos el cifrado para proteger los vectores de inicialización de las contraseñas de un solo uso basadas en el tiempo, los registros de monitoreo, los datos forenses exportados y las contraseñas de los usuarios internos de Ekran System. Puedes obtener más información sobre los mecanismos de cifrado de Ekran System en nuestra documentación .

Hemos preparado guías paso a paso para implantar Ekran System en forma de agentes o de instancias de servidor de salto. La documentación también contiene instrucciones sobre cómo configurar los componentes de Ekran System.

Si tienes alguna pregunta adicional sobre nuestras herramientas de gestión de acceso privilegiado, no dudes en contactar a nuestro equipo de soporte.

Artículos destacados del blog

Hablemos de las necesidades de protección de datos de tu empresa

La seguridad de los datos empresariales nunca ha estado en mayor riesgo que ahora. Contáctate con nosotros para aprender más acerca de cómo Ekran System puede garantizar la protección de tus datos contra las amenazas internas.