Gestion des accès privilégiés

Gérer les accès. Contrôler l’activité. Répondre aux incidents. TOUT-EN-UN

Le défi

Les privilèges incontrôlés sont dangereux. Avec la gestion des accès privilégiés (PAM) d’Ekran System, vous obtenez les contrôles nécessaires pour faire face aux plus grands défis :

- Sécuriser les terminaux critiques

- Obtenir une visibilité complète de tous les comptes privilégiés

- Contrôler les autorisations d’accès de manière granulaire

- Surveiller et vérifier les activités privilégiées

- Assurer la conformité aux exigences

Ekran System aide les entreprises à

Préveir les menaces internes

Protéger complètement les actifs critiques

Réussir facilement les contrôles de cybersécurité

Accéder à un maximum des capacités de PAM pour un prix raisonnable

Les solutions d’Ekran System pour la gestion des accès privilégiés

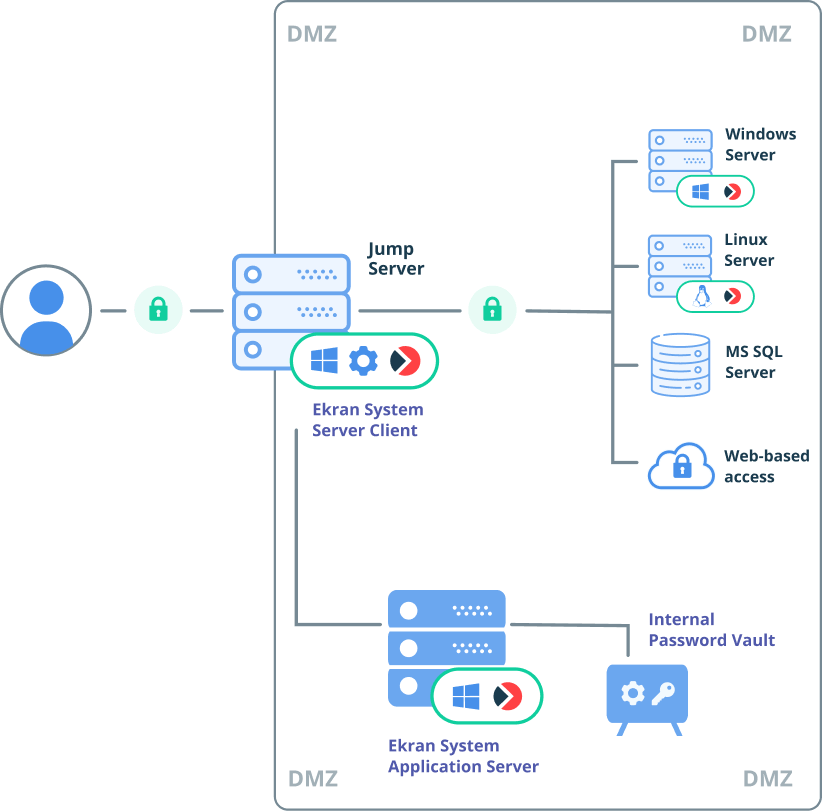

La gestion des accès privilégiés et des sessions via une boîte de jonction « jump box » Les capacités PAM d’Ekran System ont été construites selon les recommandations de NIST. En gérant les sessions RDP initiées sur vos serveurs jump, vous pouvez les utiliser pour assurer un accès distant sécurisé aux terminaux critiques.

Les fonctionnalités PAM d’Ekran System, vous permettent de :

- Sécuriser l’accès à votre environnement Active Directory ainsi qu’aux terminaux Linux/Unix et Windows

- Sécuriser votre accès Web

- Spécifier les terminaux qui peuvent être accessibles par certains utilisateurs privilégiés

- Limiter la durée d’accès

- Fournir des identifiants temporaires à certains utilisateurs et groupes

- Générer, crypter et gérer d’une manière automatique les identifiants des utilisateurs privilégiés

Vous pouvez également utiliser les fonctionnalités PAM d’Ekran System pour assurer un accès distant sécurisé à vos terminaux critiques pour les fournisseurs tiers, les sous-traitants et les employés distants.

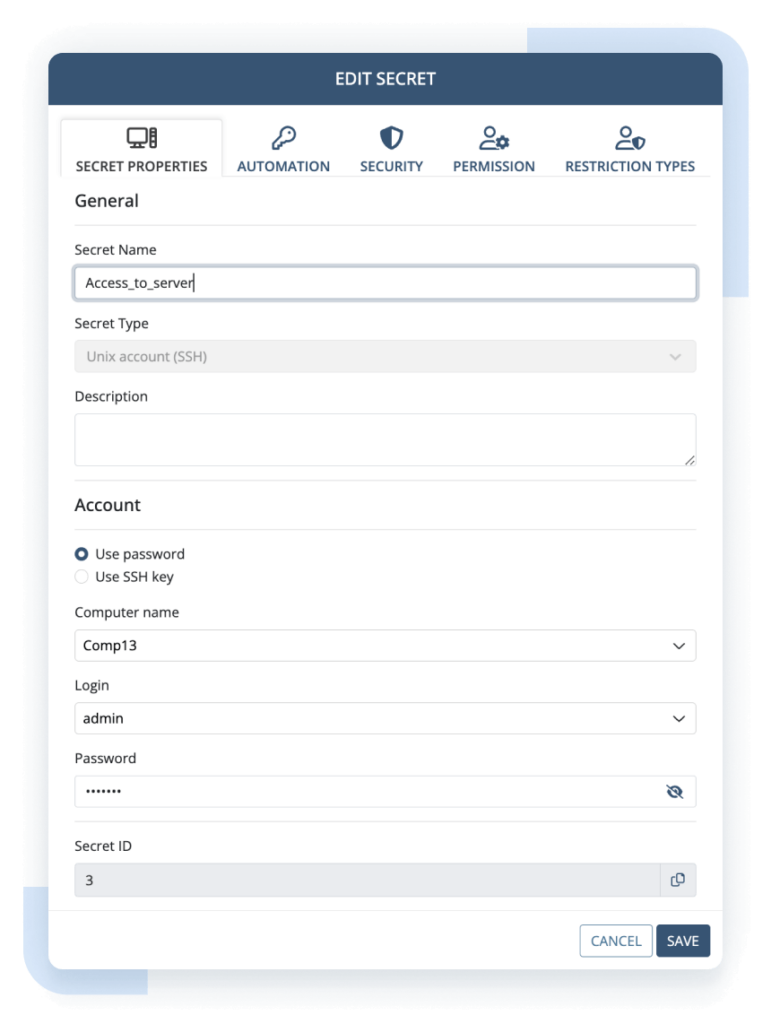

Plus besoin de mettre en place un logiciel extra-privilégié pour la gestion des mots de passe. Ekran System comprend une solution privilégiée et sophistiquée pour la gestion des mots de passe avec toutes les capacités dont vous avez besoin afin de gérer correctement et protéger vos secrets :

- Password Vault, un coffre-fort de mots de passe pour stocker et livrer les secrets en toute sécurité

- Rotation automatique et manuelle des mots de passe pour les comptes Windows et les comptes AD

- Le contrôle d’accès en fonction du rôle

- Gestion des clés SSH

- Gestion des mots de passe pour les comptes partagés (Windows, Linux)

- Gestion des mots de passe des comptes Web

Ekran System fournit un cryptage de données de sécurité militaire et utilise uniquement des algorithmes de cryptage conformes à la norme FIPS 140-2. Toutes les données et les connexions, y compris les identifiants de compte privilégié et les connexions client-serveur, sont chiffrées avec des clés AES-256 et des algorithmes RSA-1024 ou RSA-2048.

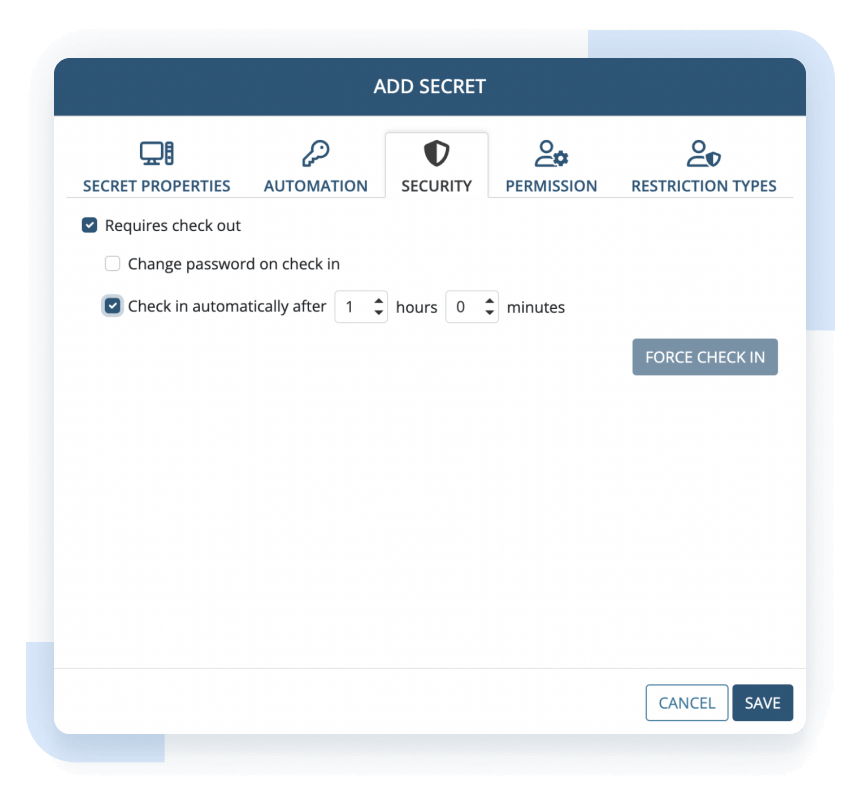

Obtenez le contrôle additionnel sur les comptes privilégiés en empêchant plus d’un utilisateur d’accéder à tout secret à tout moment, limitant facultativement le temps pendant lequel les utilisateurs peuvent accéder aux secrets, et bien plus encore.

Lorsqu’un utilisateur se connecte à un secret particulier, son mot de passe est retiré du coffre-fort afin qu’aucun autre utilisateur ne puisse l’utiliser. Lorsque l’utilisateur a terminé d’utiliser le secret, le mot de passe est retourné dans le coffre-fort et il est ainsi libéré pour les autres utilisateurs.

Les fonctions de vérification des mots de passe d’Ekran System vous permettent de :

- Saisir automatiquement le mot de passe du secret au bout d’une période de temps spécifiée

- Faire le changement automatique de mot de passe lorsqu’un utilisateur ne l’utilise plus

- Forcer la saisie du mot de passe à tout moment pour déconnecter immédiatement l’utilisateur du secret

- Suivre les utilisateurs qui sont en train d’utiliser des secrets avec des mots de passe retirés

Utilisez la fonction de checkout des mots de passe pour suivre les secrets, augmenter la responsabilité des utilisateurs de comptes partagés et améliorer le niveau de sécurité dans votre entreprise.

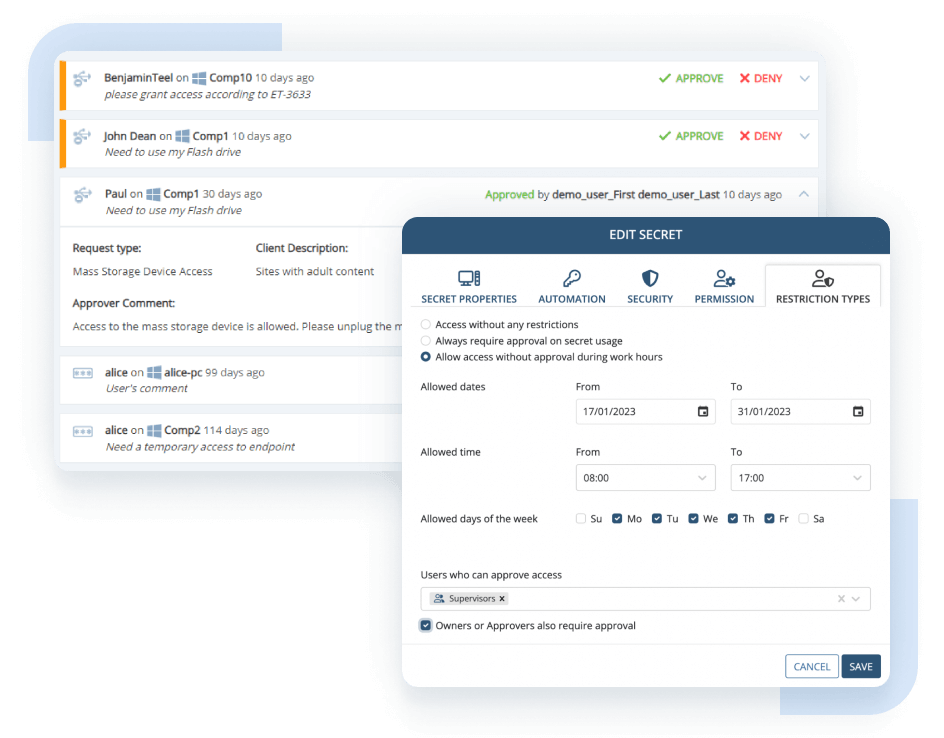

Minimiser les risques liés à la cybersécurité et contrôler le nombre des comptes simultanément actifs grâce aux fonctionnalités juste-à-temps de PAM :

- L’autorisation manuelle d’accès pour déterminer qui peut accéder à quoi et à quel moment

- Les mots de passe à usage unique (OTP) pour sécuriser l’accès temporaire aux terminaux spécifiques, y compris l’accès d’urgence

- L’intégration dans les principaux systèmes de ticketing, notamment SysAid et ServiceNow, pour la contre-vérification et la validation des raisons des demandes d’accès privilégié

- Les restrictions temporelles d’accès des utilisateurs pour améliorer la protection des données et des systèmes critiques

Surveillez, enregistrez et gérez les activités des utilisateurs dans toutes les sessions démarrées sous des identifiants temporaires.

Renforcez la protection de vos actifs essentiels avec l’outil d’authentification à deux facteurs (2FA) d’Ekran System. Renforcez la protection de vos actifs essentiels avec l’outil d’authentification à deux facteurs (2FA) d’Ekran System. Cet outil fait partie de notre riche ensemble de fonctionnalités pour la gestion des identités et des accès.

L’outil d’authentification multifacteur d’Ekran System améliore la procédure de vérification des utilisateurs car il combine les identifiants utilisateur et TOTP, ou mots de passe à usage unique temporels. Cette solution de gestion d’identité privilégiée est incluse avec toute licence d’Ekran System et fonctionne sur les serveurs Windows et les terminaux Windows et macOS.

La supervision est un élément essentiel de la gestion des comptes privilégiés. Avec Ekran System, vous pouvez surveiller, enregistrer et contrôler en continu toutes les sessions privilégiées sur les terminaux.

Si la connexion au serveur est temporairement limitée ou perdue, le client léger d’Ekran System continuera à enregistrer la session en mode hors ligne. Une fois la connexion rétablie, toutes les informations seront téléchargées sur le serveur d’applications d’Ekran System.

De plus, Ekran System peut générer automatiquement un grand nombre de rapports d’activité des utilisateurs, ce qui vous permet d’obtenir une vue détaillée de chaque action de l’utilisateur et en même temps d’analyser l’activité globale de l’utilisateur.

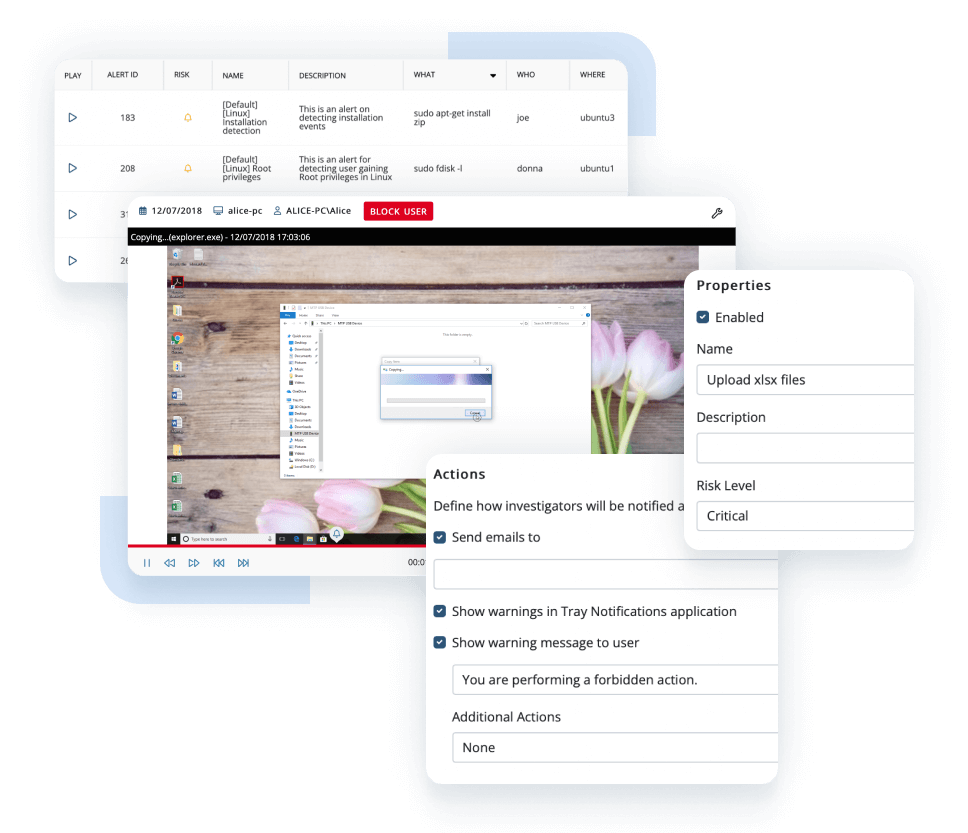

Activez la surveillance proactive des activités privilégiées à l’aide du système d’alertes efficace d’Ekran System.

Utilisez notre vaste bibliothèque de règles du modèle ou définissez des alertes ciblées et personnalisées pour détecter le comportement inhabituel des utilisateurs. Bloquez les utilisateurs, arrêtez les applications et envoyez des notifications en temps réel pour identifier les abus d’accès privilégié en temps quasi réel.

Pour chaque alerte, vous pouvez facultativement attribuer une action de réponse à l’incident qui sera exécutée ensemble avec l’envoi d’une notification au personnel de sécurité : afficher un message d’avertissement à l’utilisateur, tuer une application, ou bloquer l’utilisateur.

Gérer les accès. Contrôler l’activité. Répondre aux incidents

Regardez un aperçu de 6 minutes de la solution de gestion des risques d’initiés d’Ekran System présentant la gestion des accès, la surveillance des activités des utilisateurs, l’analyse du comportement des utilisateurs, la surveillance des employés et la détection des menaces d’initiés.

Ekran System® gère l’accès privilégié pour assurer la conformité

Assurer le niveau approprié dans la gestion des comptes privilégiés et la gestion des accès est l’une des exigences les plus importantes des principaux règlements et normes de conformité. Avec la solution de sécurité pour la gestion des accès privilégiés d’Ekran System, vous pouvez répondre facilement aux exigences de conformité :

Obtenez la plus grande valeur pour votre entreprise grâce aux autres capacités d’Ekran System

Présentation du gestionnaire de mots de passe par le partenaire technologique d’Ekran System

Regardez la revue vidéo de notre partenaire UBX Cloud sur la façon dont le gestionnaire de mots de passe Ekran System fonctionne avec le gestionnaire de connexion pour rationaliser la gestion des comptes privilégiés.

Plateformes supportées

Ekran System® integrations

Ekran System employee tracking software seamlessly integrates with your infrastructure, including with leading SIEM and ticketing systems.

Les études de cas

Ce que disent nos clients

FAQ

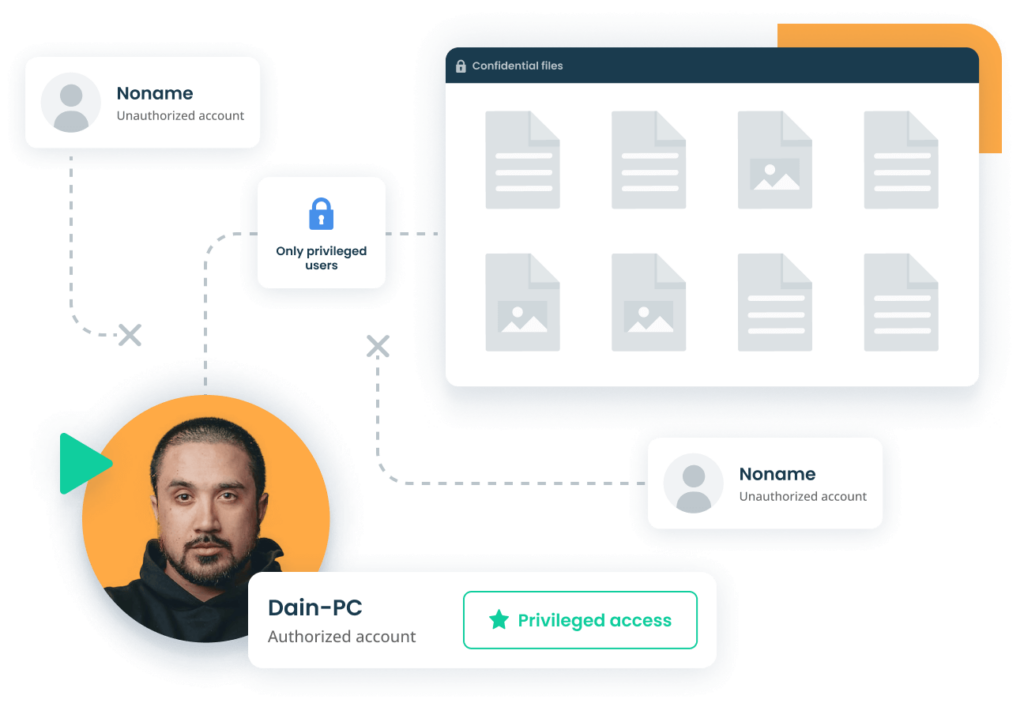

La gestion des accès privilégiés, ou PAM, est un ensemble de politiques, principes et outils de cybersécurité qui vous permettent de gérer les droits d’accès des utilisateurs privilégiés. L’application d’une solution de gestion des accès privilégiés vous permet de définir au niveau de configuration quels utilisateurs peuvent accéder à quelles ressources, protéger les données sensibles contre les accès non-autorisés, détecter et éviter les incidents de sécurité.

La gestion des accès privilégiés peut vous aider à éviter les risques de cybersécurité comme le vol de données, les fuites et les abus, l’espionnage industriel et le vol des identifiants. Le déploiement d’un ensemble d’outils PAM est également important pour les entreprises, dont l’activité doit être conforme aux lois, normes et réglementations de cybersécurité comme HIPAA, PCI DSS et NIST SP 800-53. La protection de l’accès des utilisateurs est un élément essentiel de la conformité.

Bien que PAM et IAM aident à gérer l’accès des utilisateurs, ils ont beaucoup de différences:

- PAM ne contrôle que les comptes privilégiés, tandis que IAM peut être appliqué à tous les comptes.

- PAM garantit que les utilisateurs n’auront accès qu’aux ressources auxquelles ils ont le droit d’accéder. IAM veille à ce que seules les personnes autorisées se connectent aux systèmes de l’entreprise.

- IAM vérifie l’identité des utilisateurs avant d’accorder l’accès aux ressources de l’entreprise. PAM vérifie les identifiants des utilisateurs avant de leur accorder l’accès.

Pour mener les activités en conformité à la réglementation, les entreprises doivent souvent déployer des outils PAM et IAM pour assurer la meilleure protection possible. Ekran System vous fournit les outils PAM et IAM en une seule solution.

L’objectif principal de l’utilisation du système PAM est de protéger les données sensibles de l’entreprise contre l’accès non autorisé. PAM vous aide à vous assurer que les utilisateurs privilégiés accèdent uniquement aux ressources dont ils ont besoin pour des motifs professionnels. En outre, il alerte les agents de sécurité des actions suspectes des utilisateurs avec des données sensibles.

PAM est utile pour la protection contre les menaces internes comme le vol de données et l’espionnage industriel et en même temps contre les attaques de l’extérieur comme le piratage, le vol des identifiants et l’ingénierie sociale.

Le déploiement de la solution PAM permet à l’entreprise de :

- Protéger les données sensibles stockées

- Atténuer les menaces potentielles internes et externes

- Empêcher les utilisateurs privilégiés de violer la politique de sécurité sans affecter leur productivité

- Améliorer la conformité aux exigences en matière de cybersécurité

Non. La gestion des accès privilégiés est intégrée dans notre solution de gestion des risques internes.

Ekran System inclut également des outils pour :

- Surveillance de l’activité des utilisateurs

- Réaliser la gestion des identités

- Recevoir les alertes en cas d’actions suspectes réalisées par un utilisateur

- Utiliser les fonctionnalités améliorées de création de rapports et d’audit

Toutes ces fonctionnalités aident votre équipe de sécurité à protéger les données sensibles en réalisant une supervision et un contrôle efficace de l’activité des utilisateurs.

Avec la solution PAM d’Ekran System, vous pouvez gérer les accès privilégiés distants aussi facilement que les accès privilégiés des employés internes. Vous pouvez configurer les droits d’accès pour les utilisateurs distants, gérer leurs identifiants et secrets, contrôler leur activité, surveiller les demandes d’accès et les interactions avec des données sensibles, etc.

Ekran System est très flexible en termes de configuration des droits d’accès. Par exemple, il vous permet de :

- Créer la configuration d’accès unique pour un utilisateur

- Configurer les rôles des utilisateurs et les attribuer aux groupes d’utilisateurs

- Autoriser l’accès aux ressources sensibles pendant une période de temps définie

- Et faire encore plus

Notre solution PAM est facile à personnaliser. De plus, notre équipe support est toujours prête à aider avec la personnalisation et tout autre question.

Vous pouvez appliquer le principe du moindre privilège en utilisant les fonctionnalités suivantes d’Ekran System :

- Configurer les droits d’accès pour les utilisateurs privilégiés de manière granulaire pour leur permettre d’interagir uniquement avec les ressources dont ils ont besoin

- Reconfigurer les droits d’accès des utilisateurs à tout moment en quelques clics

- Accorder l’accès aux ressources les plus sensibles pour une période déterminée

Afin d’appliquer le JIT, vous pouvez également utiliser ces fonctionnalités de gestion des accès privilégiés :

- Les mots de passe uniques qui permettent aux utilisateurs d’avoir accès seulement quand ils en ont besoin et pour une période limitée

- L’autorisation manuelle d’accès est utile pour contrôler l’accès aux ressources les plus sécurisées

Ekran System supporte le mode de haute disponibilité basé sur un cluster de basculement Microsoft. Il est élaboré de telle manière que si le serveur Ekran System cesse de fonctionner, une autre instance de serveur peut le remplacer sans engendrer les pertes de données ni réinstallation. Pour améliorer la disponibilité, vous pouvez créer un cluster d’équilibrage de la charge pour AppServer ou déployer un cluster MS SQL.

Ekran System encrypte les identifiants des utilisateurs privilégiés et autres secrets avec le Standard de cryptage avancé (AES) 256. Ces secrets sont stockés dans une base de données SQL, qui peut être localisée sur une autre machine.

Nous utilisons également le cryptage pour protéger les vecteurs initiaux pour des mots de passe temporels à usage unique, des enregistrements de surveillance, des données forensiques exportées et des mots de passe des utilisateurs internes d’Ekran System. Vous pouvez en savoir plus sur les mécanismes de cryptage d’Ekran System dans notre documentation.

Nous avons préparé des guides détaillés pour déployer Ekran System sous forme d’agents ou d’instances de serveur jump. La documentation contient également des instructions sur la configuration des composants d’Ekran System.

Si vous avez d’autres questions sur nos outils de gestion des accès privilégiés, n’hésitez pas à contacter notre équipe support.

Les articles de blog

Parlons des besoins de protection des données dans votre entreprise

La sécurité des données d’entreprise n’a jamais été aussi menacée qu’aujourd’hui. Contactez-nous pour savoir comment Ekran System peut assurer la protection de vos données contre les menaces internes.