Solution De Surveillance De La Sécurité Des Fournisseurs Tiers

Surveiller l’activité. Gérer les accès privilégiés. Répondre aux incidents. TOUT-EN-UN

Le défi lié à la surveillance de sécurité des tiers

Bien que le terme « initié de l’infrastructure d’entreprise » se réfère aux employés internes, il y a une autre catégorie d’utilisateurs qui ont accès à l’infrastructure de l’entreprise : ceux qui travaillent pour des organismes tiers, fournissant les services professionnels d’infogérance.

Ces organismes peuvent être représentés par :

- Les fournisseurs de services managés (MSP), en particulier les fournisseurs de services de sécurité managés (MSSP)

- Les infogéreurs, souvent appelés les fournisseurs de services informatiques

- Les fournisseurs tiers à distance

- Les auditeurs indépendants et les experts

Ils peuvent administrer vos bases de données, configurer et maintenir vos serveurs et les applications critiques, surveiller les périmètres de sécurité, tester la vulnérabilité du système et effectuer d’autres tâches importantes pour assurer la continuité des activités.

En raison de leurs rôles et tâches, ils disposent de l’accès privilégié aux extrémités critiques et interagissent avec les données sensibles. Mais comment surveiller les tiers ? La respuesta es un software de monitoreo de terceros dedicado.

Pourquoi avez-vous besoin d’une solution de surveillance et de contrôle des fournisseurs tiers ?

La surveillance des fournisseurs des services informatiques, la gestion et le contrôle des fournisseurs tiers à distance sont les éléments essentiels de la gestion globale des risques et de la conformité réglementaire.

Les infogéreurs peuvent modifier la configuration des systèmes critiques et par conséquent leurs actions doivent faire l’objet d’un contrôle étroit.

Les infogéreurs ont accès au périmètre protégé de l’entreprise et, naturellement, les outils de surveillance des tiers doivent faire partie de la stratégie de sécurité de l’entreprise.

Les sous-traitants peuvent accéder, modifier ou même supprimer les données sensibles. Le contrôle de la sécurité des tiers est essentiel pour assurer la sécurité des données.

Solution complète de sécurité pour les sous-traitants

Software de monitoreo continuo de terceros

Pour répondre à tous les besoins de l’entreprise Ekran System® met en place les processus de surveillance de la sécurité des fournisseurs tiers.

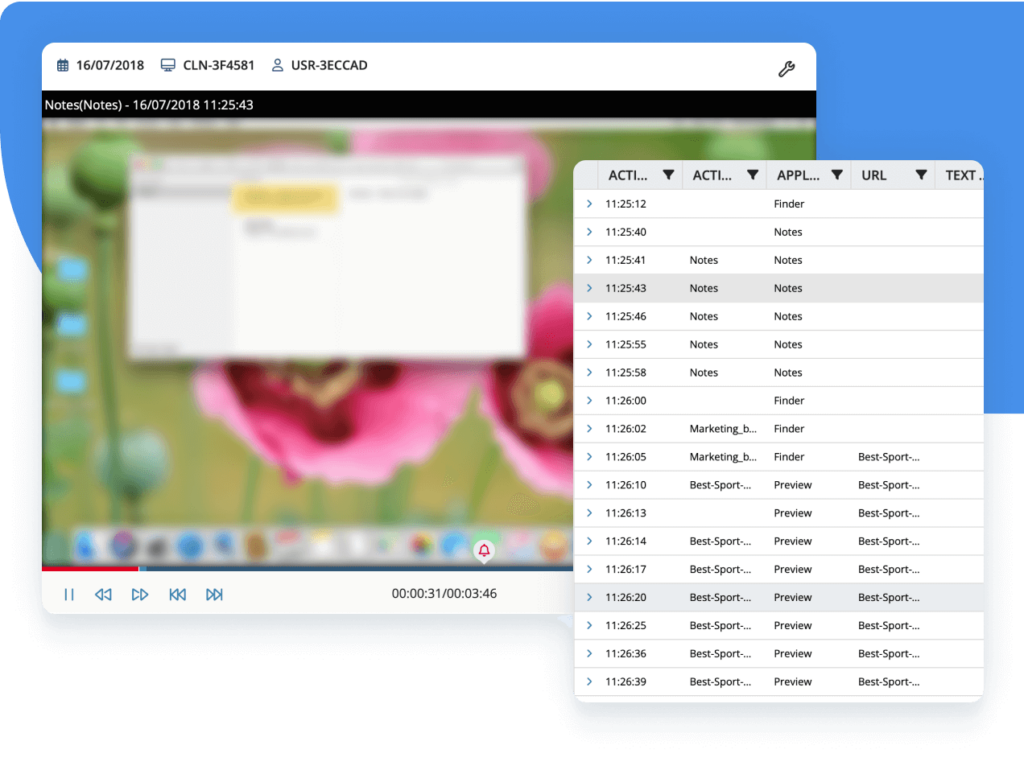

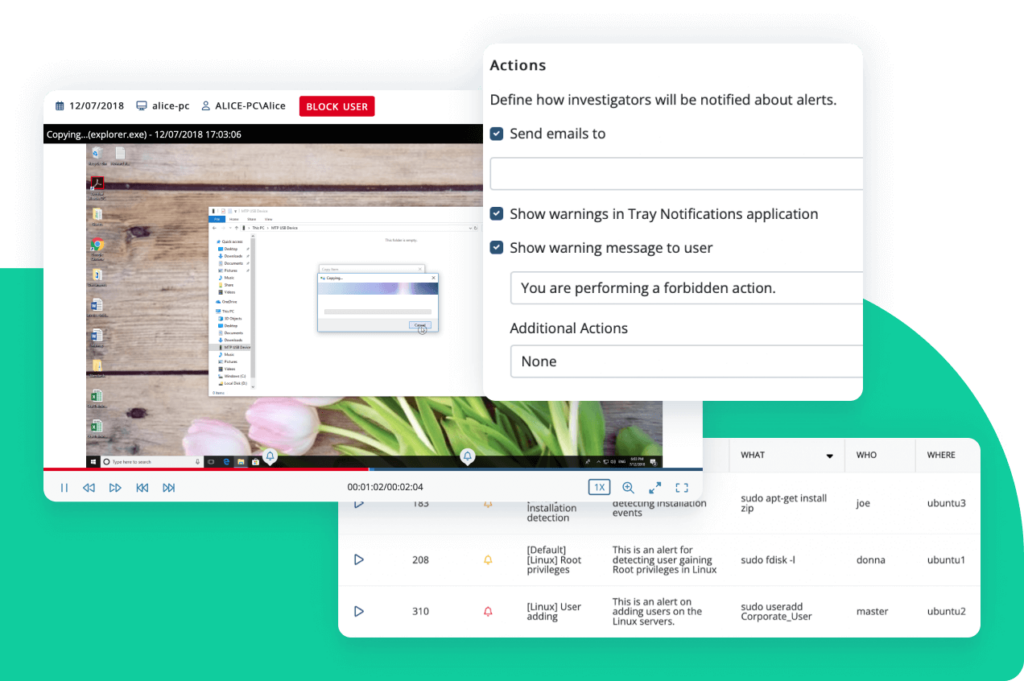

La solution peut être facilement déployée sur les terminaux critiques, assurant une visibilité à l’aide des logs vidéo détaillés de chaque session SSH et RDP des fournisseurs de services tiers.

Vous pouvez configurer Ekran System® pour enregistrer les sessions de tous les utilisateurs ou sélectionner les sessions à enregisrer par le nom d’utilisateur et l’adresse IP, ce qui vous permet de vous concentrer sur la surveillance des parties tierces.

En raison des privilèges généralement escaladés des fournisseurs tiers, le logiciel de surveillance des MSP et les services de surveillance de sécurité des tiers doivent fournir un ensemble complet de fonctionnalités de contrôle des activités des utilisateurs privilégiés.

Ce sont les fonctionnalités clés du logiciel de surveillance des tiers d’Ekran System® :

- Registra sesiones de usuarios con monitoreo de actividad de usuarios privilegiados

- Le mode de protection avancée des clients empêche les tentatives administratives non autorisées de bloquer la surveillance

Verificación de identidad de terceros

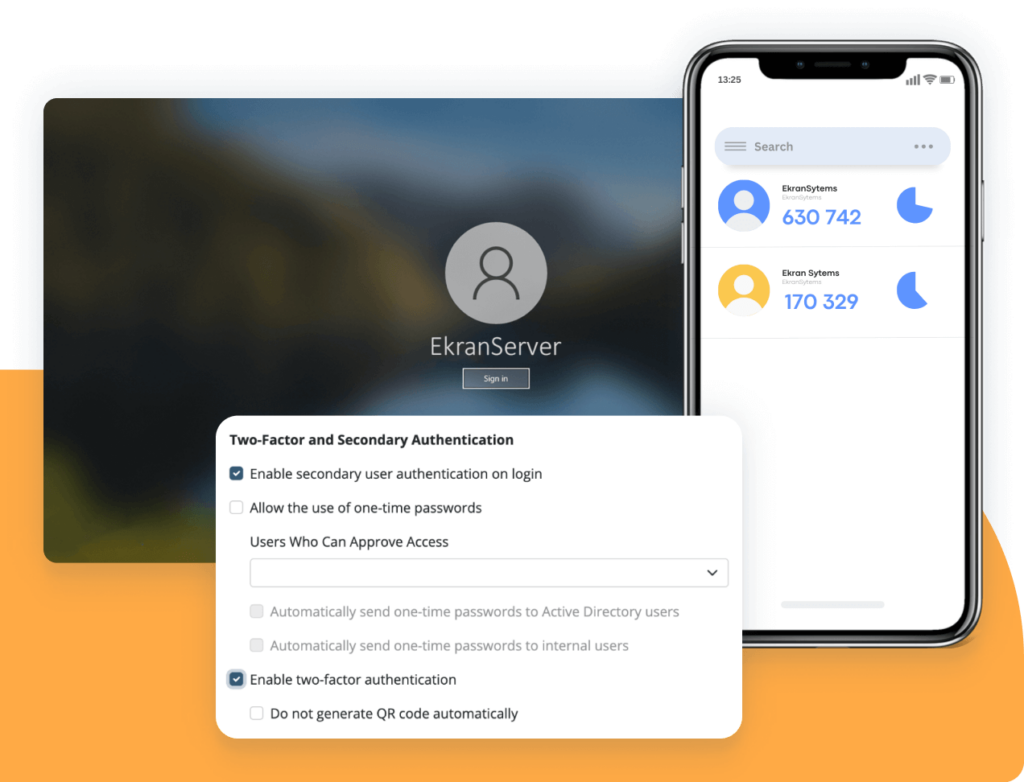

Vu que les sous-traitants ont généralement les sessions distantes, la vérification minutieuse de l’identité lors de chaque connexion est cruciale.

Ekran System permet d’équiper votre équipe avec :

- L’authentification multifacteur (MFA) à base des identifiants et des appareils mobiles.

- L’authentification secondaire pour les logins partagées pour gérer les connexions via logins par défaut, comme admin et root, qui sont fréquemment utilisées par les administrateurs distants. L’authentification secondaire permet de clairement attribuer une activité à un utilisateur individuel.

Contrôle d’accès des tiers

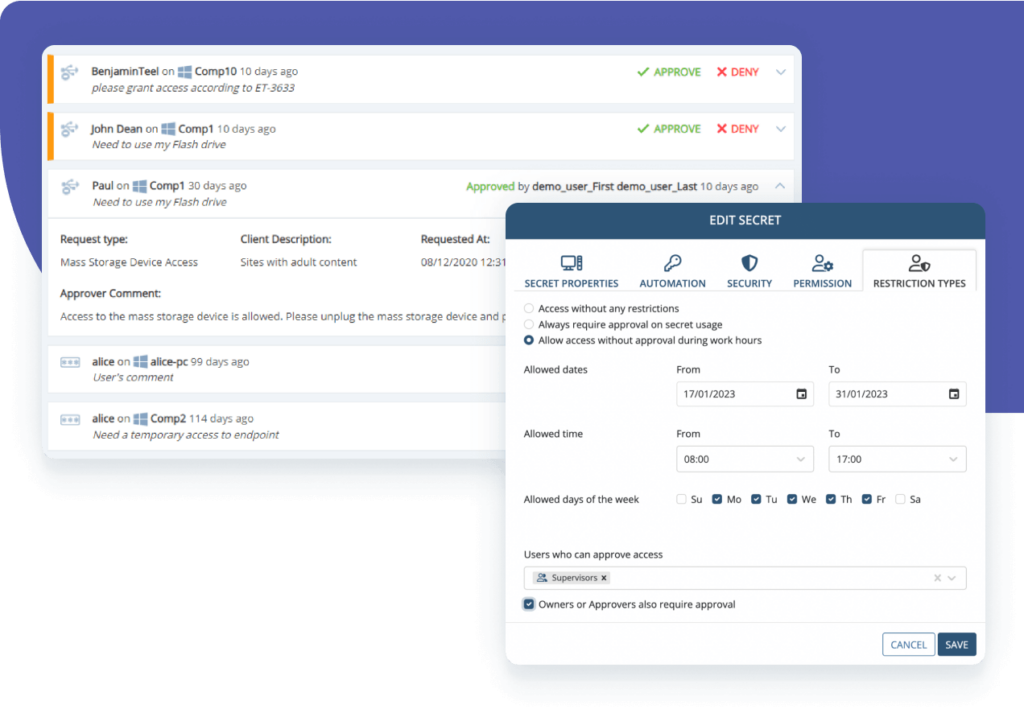

Les solutions d’Ekran System® pour la sécurité d’accès des tiers offrent le contrôle d’accès granulaire :

- Les clients du serveur terminal fournissent un ensemble complet d’outils de gestion des comptes et des sessions privilégiés (PASM) pour l’octroi et la gestion des accès temporaires.

- Les mots de passe uniques peuvent être utilisés pour les terminaux les plus critiques ou afin d’accorder l’accès en urgence.

- Pour les scénarios à haut risque vous pouvez configurer la fonctionnalité de demande d’accès et le flux de travail d’approbation.

- L’intégration dans le système de ticketing vous permet de mettre en œuvre l’accès adapté à vos besoins.

Alertes en temps réel et rapports d’activité

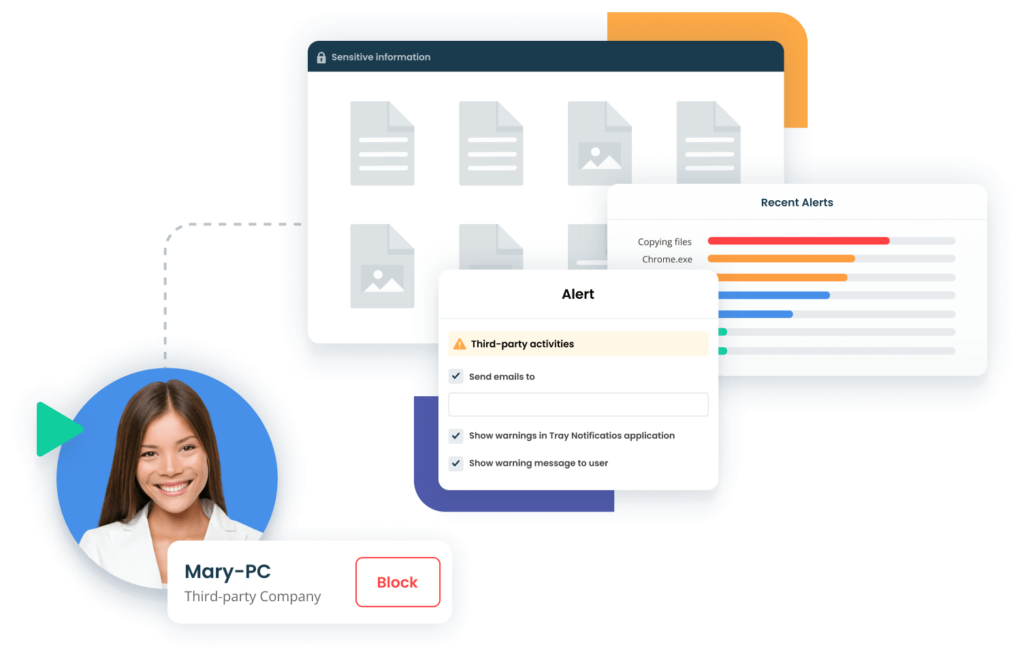

Lorsqu’un prestataire informatique ou un fournisseur tiers effectue une action anormale ou critique pour la sécurité, votre équipe sera notifiée et informée de l’incident pour pouvoir intervenir immédiatement.

A part les alertes en temps réel sur les actions potentiellement dangereuses durant les sessions, le système peut également avertir votre équipe de sécurité lorsqu’une session est établie par des utilisateurs ou depuis les adresses IP spécifiées. Les alertes critiques peuvent déclencher les actions d’intervention automatisées en cas d’incident, par exemple, terminer la session ou bloquer l’utilisateur.

Les comptes rendu généraux sur l’activité des utilisateurs font la supervision des prestataires informatiques et des tiers encore plus simple et plus efficace.

Obtenez plus avec une solution professionnelle de surveillance de la sécurité tierce

Faible coût total de possession

Combinant de puissantes fonctionnalités de contrôle des MSP et des fournisseurs tiers, Ekran System offre une licence flexible tout en restant rentable quelle que soit la taille du déploiement.

L’agent léger et les formats hautement optimisés pour le stockage des données

L’agent léger fonctionne silencieusement et n’est pas visible pour les utilisateurs ou les autres programmes. Les données recueillies sont enregistrées en formats vidéo, audio et texte consultables et hautement optimisés pour un stockage compact des logs et pour faciliter la création des rapports.

Actif dans votre environnement en 20 minutes ou moins

Ekran System est rapide à installer et s’intègre facilement à SIEM et aux systèmes de ticketing. Vous obtenez une solution prête à l’emploi juste après avoir pris votre pause café.

La plateforme comprend des fonctionnalités prêtes pour l’entreprise telles que l’assistance pour les déploiements multiclient, la haute disponibilité, l’archivage avancé, SIEM et l’intégration dans le système de ticketing.

Ekran System® offre une solution de sécurité universelle des fournisseurs tiers pour toute architecture réseau, y compris hybride.

Obtenez le maximum de valeur pour votre activité avec d’autres fonctionnalités d’Ekran System

Plateformes supportées

Ekran System® integrations

Ekran System employee tracking software seamlessly integrates with your infrastructure, including with leading SIEM and ticketing systems.

Les études de cas

Ce que disent nos clients

Surveiller l’activité des utilisateurs avec Ekran System®

FAQ

Considere tomar estos pasos al monitorear los riesgos de terceros en su organización:

- Identifique los riesgos potenciales asociados con sus proveedores externos. Estos pueden incluir riesgos de cumplimiento, ciberseguridad, reputacionales y operativos.

- Establecer un conjunto de procedimientos de seguimiento de terceros. Especifique las herramientas que su equipo de seguridad debe utilizar para el monitoreo y los tipos de informes y auditorías que deben realizar. Aclare con qué frecuencia sus responsables de seguridad deben generar informes y realizar auditorías de seguridad de terceros.

- Aproveche las soluciones de monitoreo de terceros. El software de monitoreo de terceros dedicado como Ekran System puede ayudarlo a automatizar el proceso de monitoreo y escalar los esfuerzos de gestión de riesgos de terceros de su organización.

Los principales desafíos para establecer un proceso eficiente de monitoreo por parte de terceros incluyen los siguientes:

- Falta de transparencia. Es posible que los proveedores de servicios externos no proporcionen información completa sobre cómo trabajan con datos y sistemas críticos, lo que dificulta que su organización identifique los riesgos reales.

- Falta de control. Aunque su organización es responsable de garantizar que los proveedores de su cadena de suministro cumplan con todos los requisitos de ciberseguridad necesarios, es posible que tenga un control limitado sobre sus terceros.

- Panorama de riesgos en constante cambio. Los riesgos de las relaciones con terceros evolucionan constantemente y periódicamente surgen nuevas amenazas. Puede resultar complicado mantenerse al día con los cambios y actualizar sus procedimientos de seguimiento en consecuencia.

Su organización puede enfrentar riesgos de ciberseguridad de terceros debido a entidades externas dentro de la cadena de suministro. Dichos riesgos pueden surgir debido a que sus proveedores, proveedores de servicios, proveedores, socios o contratistas tienen acceso a los sistemas y/o datos confidenciales de su organización.

Here are the most common types of third-party risks:

- Riesgos de ciberseguridad: ataques cibernéticos, violaciones de datos u otros incidentes de seguridad que podrían dañar su organización

- Riesgos operativos: riesgos relacionados con la interrupción de las operaciones comerciales causadas por proveedores y contratistas.

- Riesgos de cumplimiento: Posibles impactos negativos de terceros en el cumplimiento de su organización con las leyes, regulaciones o estándares aplicables a su industria.

La seguridad de los proveedores externos con los que coopera es fundamental, ya que también puede influir en la seguridad de su organización. A continuación se detallan algunas consecuencias negativas que su organización puede sufrir debido a la falta de ciberseguridad de un proveedor externo:

- Acceso no autorizado. Los ciberdelincuentes suelen atacar a pequeños proveedores de servicios para obtener acceso a los sistemas y datos de una organización más grande. Si la seguridad de su proveedor se ve comprometida, puede proporcionar un punto de entrada para los atacantes a los sistemas de su organización.

- Violaciones de datos. Los ciberdelincuentes pueden utilizar sistemas de proveedores externos mal protegidos para acceder y robar datos confidenciales y propiedad intelectual de su organización.

- Problemas de incumplimiento. Usted es responsable no sólo de cumplir con los requisitos de TI aplicables a su organización, sino también del cumplimiento de sus proveedores externos. Por lo tanto, si su proveedor externo no cumple con algunos requisitos, su organización podría enfrentar multas, acciones legales o daños a su reputación.

Las relaciones con proveedores externos y proveedores de servicios pueden exponer a su organización a una amplia gama de riesgos, incluidos los de cumplimiento, financieros, reputacionales y operativos. Al implementar procesos de gestión de riesgos de terceros, puede identificar y evaluar estos riesgos y tomar las medidas adecuadas para mitigarlos.

En resumen, un proceso de gestión de riesgos de terceros bien implementado puede ayudarle a:

- Cumplir con el cumplimiento normativo

- Proteja los datos críticos de su organización

- Prevenir pérdidas financieras y reputacionales

- Establezca relaciones de confianza con proveedores de servicios externos

Gestionar los riesgos internos en cadenas de suministro complejas puede ser una tarea desalentadora. Sin embargo, aprovechar el software de monitoreo de riesgos de terceros puede simplificar el proceso. Ekran System ofrece un conjunto de herramientas integrales de gestión de terceros para una gestión eficaz de riesgos de terceros, que incluyen monitoreo continuo de usuarios, verificación de identidad, control de acceso, notificaciones en tiempo real e informes de actividad.

El software de monitoreo de terceros está diseñado para ayudar a las organizaciones a administrar y mitigar los riesgos internos que pueden surgir de los contratistas y proveedores de servicios de subcontratación. Con software de monitoreo de terceros, su organización puede mejorar la visibilidad de la cadena de suministro, reducir los riesgos de amenazas internas y cumplir con las regulaciones y estándares de la industria.

Ekran System es un buen ejemplo de software de monitoreo de terceros. Proporciona un conjunto completo de herramientas de gestión y detección de riesgos de terceros, como supervisión continua de la actividad del usuario, gestión de identidades, control de acceso, respuesta a incidentes en tiempo real e informes de actividad.

Les articles de blog

Parlons des besoins de protection des données dans votre entreprise

La sécurité des données d’entreprise n’a jamais été aussi menacée qu’aujourd’hui. Contactez-nous pour savoir comment Ekran System peut assurer la protection de vos données contre les menaces internes.