Solución De Monitoreo De Seguridad De Proveedores Terceros

Monitorea la actividad. Gestiona el acceso privilegiado. Responde ante incidentes. TODO EN UNO

El desafío del monitoreo de seguridad de terceros

Aunque la frase «persona con acceso a información privilegiada en la infraestructura corporativa» se utiliza frecuentemente para referirse a los empleados internos, hay una categoría adicional de usuarios con acceso a la infraestructura corporativa. Son aquellos que trabajan con organizaciones externas brindando servicios profesionales de subcontratación.

Estas organizaciones pueden ser:

- Proveedores de servicios gestionados (MSP, por sus siglas en inglés), y en particular, proveedores de servicios de seguridad gestionados (MSSP, por sus siglas en inglés)

- Proveedores de servicios de subcontratación de TI, frecuentemente conocidos como proveedores de TI

- Proveedores terceros remotos

- Auditores y expertos independientes

Estas personas pueden administrar tus bases de datos, configurar y mantener tus aplicaciones críticas y tus servidores, monitorear tus perímetros de seguridad, comprobar la vulnerabilidad del sistema y realizar otras tareas importantes para asegurar la continuidad del negocio.

Debido a sus roles y tareas, tienen acceso privilegiado a puntos de conexión críticos y están en contacto con información confidencial. Pero, ¿cómo se monitorea a estos terceros? La respuesta es un software de monitoreo de terceros dedicado.

La razón por la cual necesitas una solución de monitoreo y auditoría para los proveedores terceros

El monitoreo de los proveedores de TI y la gestión y auditoría remotas de los proveedores terceros son partes esenciales de la gestión general de riesgos y el cumplimiento regulatorio.

Los proveedores de servicios administrativos subcontratados pueden cambiar la configuración de sistemas críticos, por lo que es necesario vigilar de cerca sus acciones

Los proveedores de servicios de subcontratación tienen acceso al perímetro protegido de la empresa y, por supuesto, las herramientas de monitoreo de terceros deben formar parte de la estrategia de seguridad de una compañía.

El personal de subcontratación puede acceder, modificar o hasta eliminar datos confidenciales. El monitoreo de seguridad de terceros es indispensable para garantizar la seguridad de datos.

Una solución completa de seguridad de los subcontratistas

Software de monitoreo continuo de terceros

Ekran System® cumple con todas las necesidades de una compañía al establecer procesos de monitoreo de seguridad de proveedores terceros.

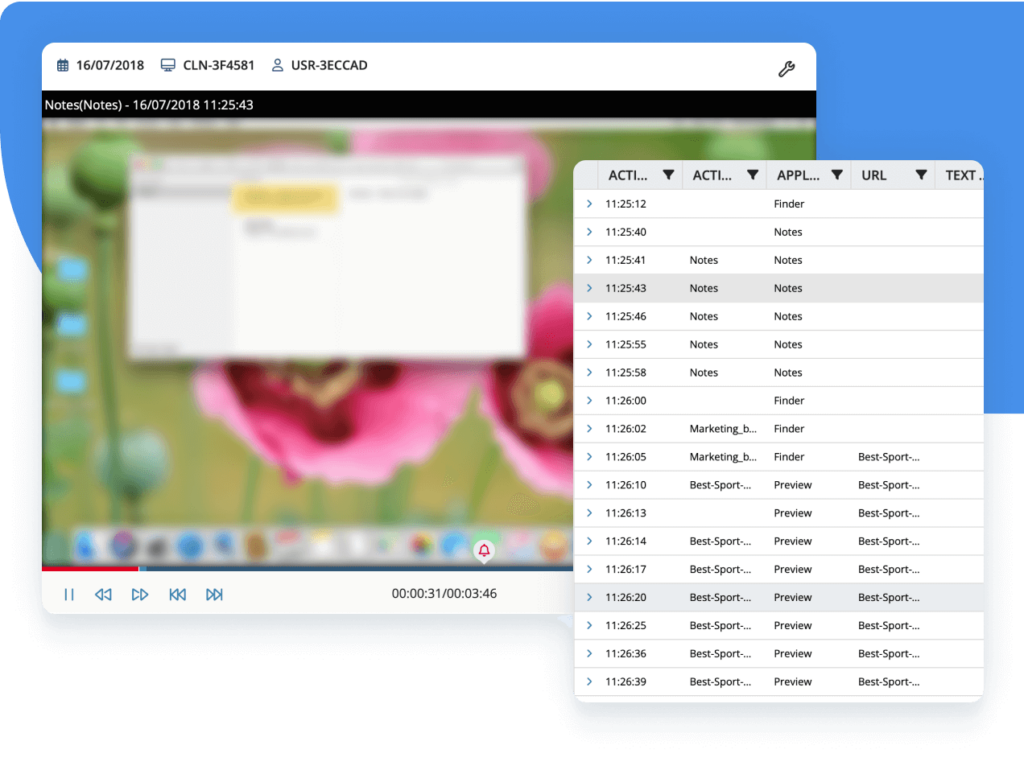

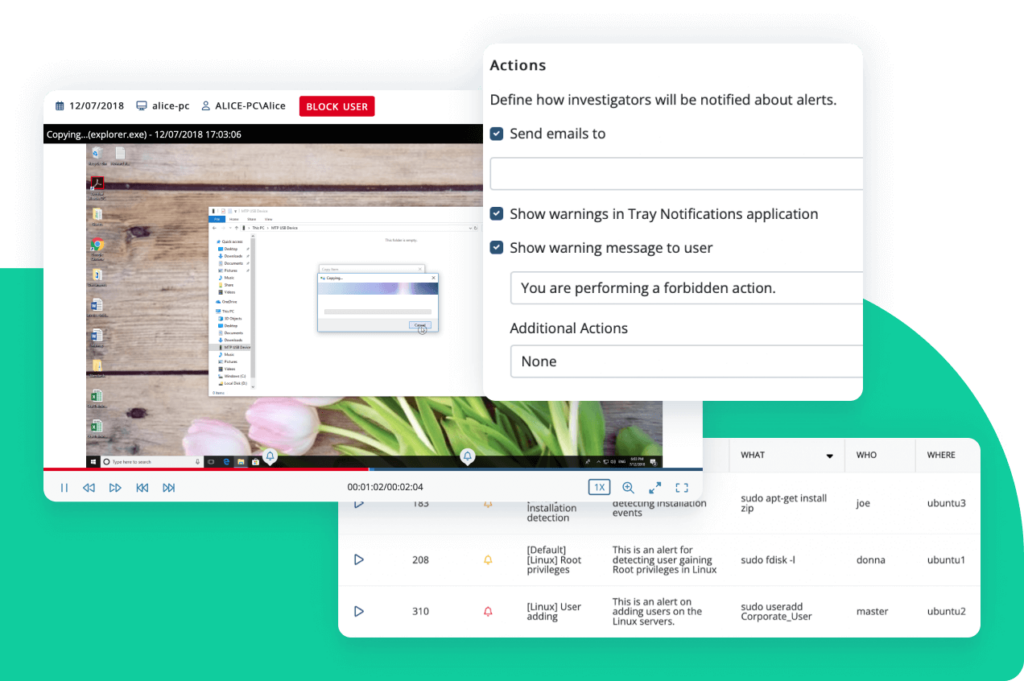

La solución se puede implantar fácilmente en puntos de conexión críticos, brindando visibilidad con la ayuda de registros detallados de video de cualquier sesión SSH (Secure SHell) o de escritorio remoto (RDP, por sus siglas en inglés) de los proveedores de servicios de terceros.

Puedes configurar Ekran System® para que grabe las sesiones de todos los usuarios o solo las sesiones de ciertos nombres de usuario o direcciones IP, permitiéndote enfocarte en el monitoreo de terceros.

Debido a los privilegios usualmente aumentados de dichos proveedores terceros, el software de monitoreo de los MSP y los servicios de monitoreo de seguridad de terceros deben brindar un conjunto completo de funciones de control de la actividad de los usuarios privilegiados.

El software de monitoreo de terceros de Ekran System® hace precisamente eso:

- Registra sesiones de usuarios con monitoreo de actividad de usuarios privilegiados

- El modo de protección avanzada del cliente previene los intentos administrativos no autorizados para bloquear el monitoreo

Verificación de identidad de terceros

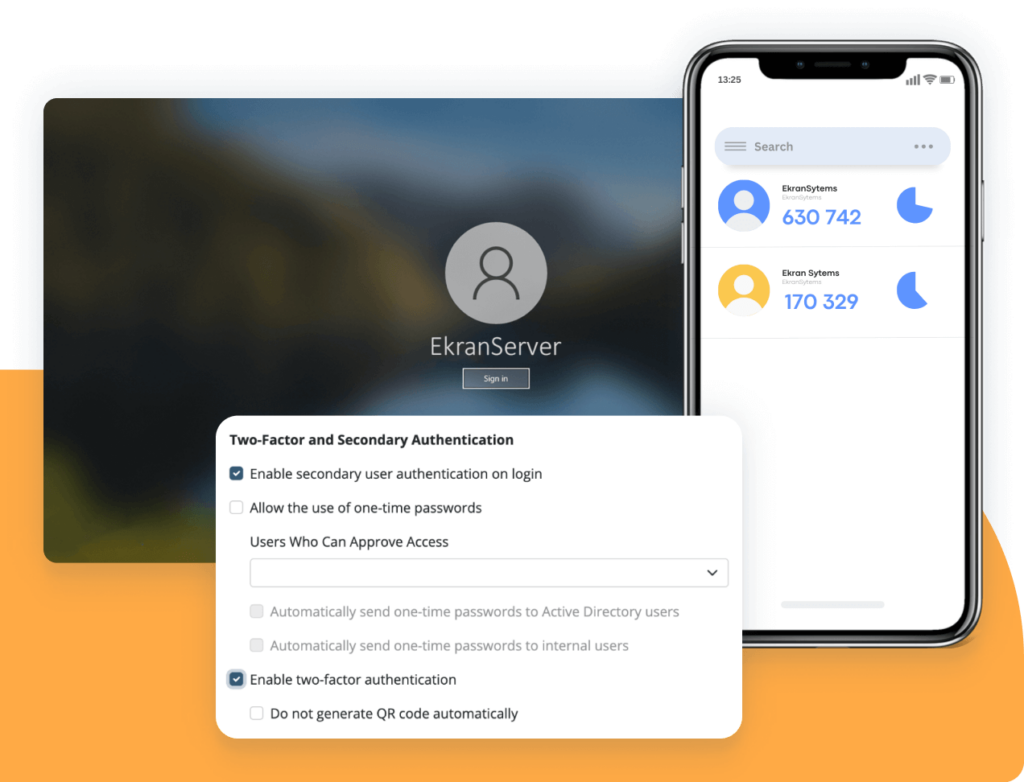

Ya que las sesiones de los subcontratistas generalmente son remotas, la verificación exhaustiva de identidad para cada conexión es indispensable.

Ekran System dota a tu equipo con:

- Autenticación de múltiples factores (MFA, por sus siglas en inglés) basada en credenciales y en dispositivos móviles.

- Autenticación secundaria para los inicios de sesión compartidos para manejar los inicios de sesión predeterminados como «admin» y «root», los cuales son utilizados frecuentemente por los administradores remotos. La autenticación secundaria permite claramente asignar actividades a un usuario individual.

Control del acceso de terceros

Las soluciones de seguridad del acceso de terceros de Ekran System® brindan un control del acceso sumamente completo:

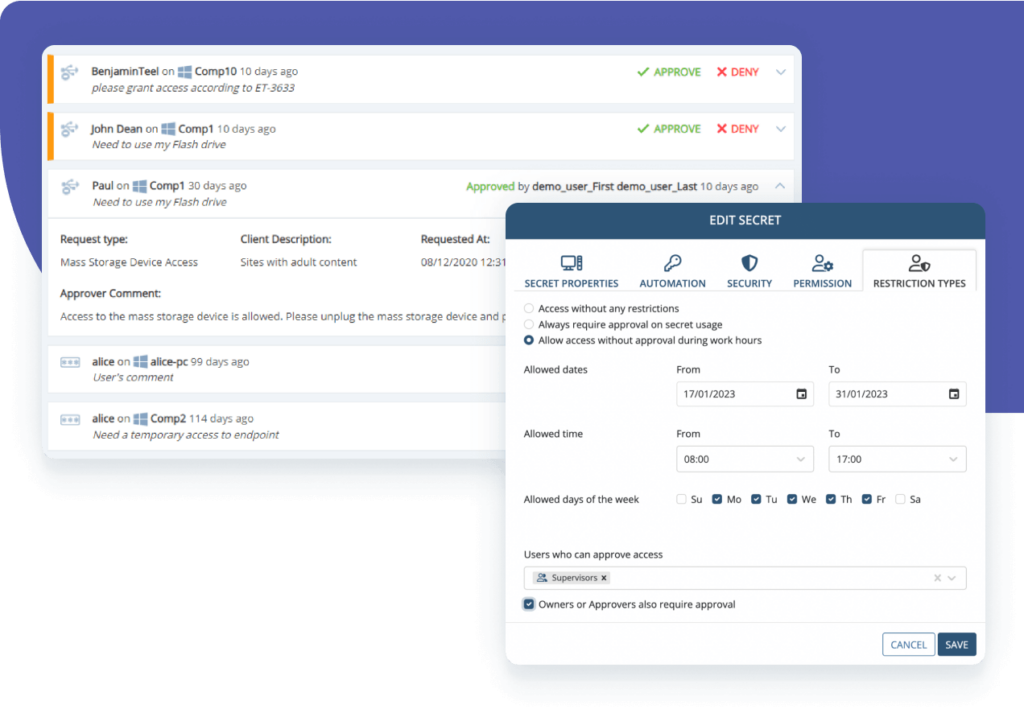

- Los clientes Terminal Server proporcionan un conjunto completo de herramientas para la gestión de sesiones y cuentas privilegiadas (PASM, por sus siglas en inglés) para conceder y gestionar el acceso temporal.

- Las contraseñas de un solo uso se pueden emplear para los puntos de conexión más críticos o para el acceso de urgencia.

- Para las situaciones de más alto riesgo, puedes configurar un flujo de trabajo de solicitud y aprobación de acceso.

- La integración de sistemas de ticketing te permite implementar accesos según el propósito.

Alertas e informes de actividad en tiempo real

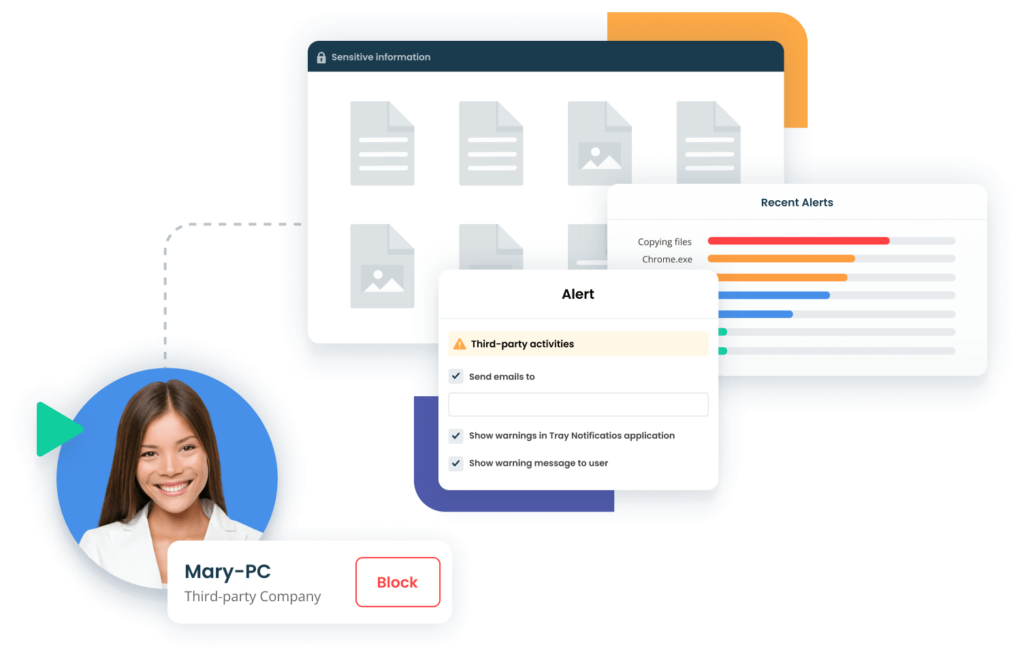

Cuando un proveedor de TI o un proveedor tercero ejecuta una acción que es anormal o es crítica para la seguridad, se le notificará a tu equipo y se les proporcionará el contexto del incidente para que puedan responder de inmediato.

Aparte de las alertas en tiempo real acerca de acciones potencialmente peligrosas dentro de las sesiones, el sistema también puede notificarle a tu equipo de seguridad cuando una sesión está siendo establecida por usuarios específicos o desde direcciones IP específicas. Las alertas críticas pueden desencadenar acciones automatizadas de respuesta ante incidentes, tales como el cierre de aplicaciones o el bloqueo de usuarios.

Diversos informes generales de la actividad del usuario hacen que el monitoreo de los proveedores de TI y los terceros sea aún más simple y eficiente.

Obtén más con una solución de grado empresarial de monitoreo de seguridad de terceros

Bajo costo total de adquisición

Combinando funciones potentes para el control de los MSP y los proveedores de terceros, Ekran System ofrece licencias flexibles mientras que permanece rentable para las implantaciones de cualquier tamaño.

Agente de software ligero y formatos altamente optimizados para el almacenamiento de datos

El agente ligero trabaja de forma silenciosa y no es perceptible por los usuarios u otros programas. Los datos recopilados se almacenan en formatos altamente optimizados y con capacidad de búsqueda.

Activo en tu entorno en 20 minutos o menos

Ekran System se instala rápidamente y se integra fácilmente con los sistemas de gestión de eventos e información de seguridad (SIEM, por sus siglas en inglés) y de ticketing. Tendrás una solución lista para usar justo después de tomarte una pausa para el café.

La plataforma incluye funciones listas para las empresas, tales como implantaciones multiusuarios, alta disponibilidad, archivado avanzado, SIEM y la integración de sistemas de ticketing.

Ekran System® brinda seguridad universal de proveedores terceros para cualquier arquitectura de red, incluyendo las híbridas.

Obtén el mayor valor para tu negocio con otras funcionalidades de Ekran System

Plataformas compatibles

Integraciones Ekran System

La gestión de acceso privilegiado de Ekran System se integra con tu infraestructura actual, incluyendo los principales sistemas de gestión de eventos e información de seguridad (SIEM, por sus siglas en inglés) y de ticketing.

Estudios de caso

Lo que dicen nuestros clientes

Ellos eligieron

la plataforma de gestión de riesgos internos de Ekran System

Monitorea a los empleados con Ekran System®

Preguntas frecuentes (FAQ)

Considere tomar estos pasos al monitorear los riesgos de terceros en su organización:

- Identifique los riesgos potenciales asociados con sus proveedores externos. Estos pueden incluir riesgos de cumplimiento, ciberseguridad, reputacionales y operativos.

- Establecer un conjunto de procedimientos de seguimiento de terceros. Specify the tools your security team should use for monitoring and the types of reports and audits they need to perform. Aclare con qué frecuencia sus responsables de seguridad deben generar informes y realizar auditorías de seguridad de terceros.

- Aproveche las soluciones de monitoreo de terceros. El software de monitoreo de terceros dedicado como Ekran System puede ayudarlo a automatizar el proceso de monitoreo y escalar los esfuerzos de gestión de riesgos de terceros de su organización.

Los principales desafíos para establecer un proceso eficiente de monitoreo por parte de terceros incluyen los siguientes:

- Falta de transparencia. Es posible que los proveedores de servicios externos no proporcionen información completa sobre cómo trabajan con datos y sistemas críticos, lo que dificulta que su organización identifique los riesgos reales.

- Falta de control. Aunque su organización es responsable de garantizar que los proveedores de su cadena de suministro cumplan con todos los requisitos de ciberseguridad necesarios, es posible que tenga un control limitado sobre sus terceros.

- Panorama de riesgos en constante cambio. Los riesgos de las relaciones con terceros evolucionan constantemente y periódicamente surgen nuevas amenazas. Puede resultar complicado mantenerse al día con los cambios y actualizar sus procedimientos de seguimiento en consecuencia.

Su organización puede enfrentar riesgos de ciberseguridad de terceros debido a entidades externas dentro de la cadena de suministro. Dichos riesgos pueden surgir debido a que sus proveedores, proveedores de servicios, proveedores, socios o contratistas tienen acceso a los sistemas y/o datos confidenciales de su organización.

A continuación se detallan los tipos más comunes de riesgos de terceros:

- Riesgos de ciberseguridad: ataques cibernéticos, violaciones de datos u otros incidentes de seguridad que podrían dañar su organización

- Riesgos operativos: riesgos relacionados con la interrupción de las operaciones comerciales causadas por proveedores y contratistas.

- Riesgos de cumplimiento: Posibles impactos negativos de terceros en el cumplimiento de su organización con las leyes, regulaciones o estándares aplicables a su industria.

La seguridad de los proveedores externos con los que coopera es fundamental, ya que también puede influir en la seguridad de su organización. A continuación se detallan algunas consecuencias negativas que su organización puede sufrir debido a la falta de ciberseguridad de un proveedor externo:

- Acceso no autorizado. Los ciberdelincuentes suelen atacar a pequeños proveedores de servicios para obtener acceso a los sistemas y datos de una organización más grande. Si la seguridad de su proveedor se ve comprometida, puede proporcionar un punto de entrada para los atacantes a los sistemas de su organización.

- Violaciones de datos. Los ciberdelincuentes pueden utilizar sistemas de proveedores externos mal protegidos para acceder y robar datos confidenciales y propiedad intelectual de su organización.

- Problemas de incumplimiento. Usted es responsable no sólo de cumplir con los requisitos de TI aplicables a su organización, sino también del cumplimiento de sus proveedores externos. Por lo tanto, si su proveedor externo no cumple con algunos requisitos, su organización podría enfrentar multas, acciones legales o daños a su reputación.

Las relaciones con proveedores externos y proveedores de servicios pueden exponer a su organización a una amplia gama de riesgos, incluidos los de cumplimiento, financieros, reputacionales y operativos. Al implementar procesos de gestión de riesgos de terceros, puede identificar y evaluar estos riesgos y tomar las medidas adecuadas para mitigarlos.

En resumen, un proceso de gestión de riesgos de terceros bien implementado puede ayudarle a:

- Cumplir con el cumplimiento normativo

- Proteja los datos críticos de su organización

- Prevenir pérdidas financieras y reputacionales

- Establezca relaciones de confianza con proveedores de servicios externos

Gestionar los riesgos internos en cadenas de suministro complejas puede ser una tarea desalentadora. Sin embargo, aprovechar el software de monitoreo de riesgos de terceros puede simplificar el proceso. Ekran System ofrece un conjunto de herramientas integrales de gestión de terceros para una gestión eficaz de riesgos de terceros, que incluyen monitoreo continuo de usuarios, verificación de identidad, control de acceso, notificaciones en tiempo real e informes de actividad.

El software de monitoreo de terceros está diseñado para ayudar a las organizaciones a administrar y mitigar los riesgos internos que pueden surgir de los contratistas y proveedores de servicios de subcontratación. Con software de monitoreo de terceros, su organización puede mejorar la visibilidad de la cadena de suministro, reducir los riesgos de amenazas internas y cumplir con las regulaciones y estándares de la industria.

Ekran System es un buen ejemplo de software de monitoreo de terceros. Proporciona un conjunto completo de herramientas de gestión y detección de riesgos de terceros, como supervisión continua de la actividad del usuario, gestión de identidades, control de acceso, respuesta a incidentes en tiempo real e informes de actividad.

Artículos destacados del blog

Hablemos de las necesidades de protección de datos de tu empresa

La seguridad de los datos empresariales nunca ha estado en mayor riesgo que ahora. Contáctate con nosotros para aprender más acerca de cómo Ekran System puede garantizar la protección de tus datos contra las amenazas internas.